Tech-Blogカテゴリにおけるサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。

当記事では、デジタルアーツ社 i-FILTER@Cloudを導入している環境において、アクセスログをデジタルアーツ社が提供しているダウンロードツールを用いてダウンロードし、LogStare Collectorにて収集する方法について記載します。

対象バージョン

i-FILTER@Cloud

※当記事は、LogStare CollectorをインストールしているCentOS7にてダウンロードツールを使用した検証結果をもとに執筆しております。

前提条件

GUIの基本的な操作(設定の保存、再起動等)については記載を割愛しております。

目次

LogStare Collector(CLIにて設定すること)

詳細についてはデジタルアーツ社のマニュアルをご参照いただくか購入元の販売店様へお問い合わせください。

- ディレクトリを作成します。

# mkdir /usr/local/i-FILTER_Cloud # mkdir /usr/local/i-FILTER_Cloud/accesslog # mkdir /usr/local/i-FILTER_Cloud/download

- ダウンロードツールを/usr/local/i-FILTER_Cloud/上に配置します。

# ls /usr/local/i-FILTER_Cloud ac_downloader accesslog download

- 下記内容のシェルスクリプトを作成します。(※一例になります。)

# vi /usr/local/i-FILTER_Cloud/script.sh ---script.sh--- #!/bin/bash #変数"DATE"に1日前の年月日を代入 DATE=`date --date '1 day ago' "+%Y%m%d"` #ac_downloaderの実行コマンド command="/usr/local/i-FILTER_Cloud/ac_downloader -c download -d $DATE -t 統合管理画面で設定したトークン -u ログダウンロード実行権限を持つユーザ -o /usr/local/i-FILTER_Cloud/download -s サポートID -m if_access_log" eval $command #上記コマンドの終了ステータスが"0"と正常な場合に、catコマンドを用いて複数ある.gzファイルを1つに統合 if [ $? = 0 ]; then cat /usr/local/i-FILTER_Cloud/download/$DATE/*.gz > /usr/local/i-FILTER_Cloud/accesslog/$DATE.gz #1つに統合した.gzファイルを解凍 gunzip /usr/local/i-FILTER_Cloud/accesslog/$DATE.gz fi exit 0

- ダウンロードツールおよび、作成したシェルスクリプトに実行権限を付与します。

# chmod +x /usr/local/i-FILTER_Cloud/ac_downloader # chmod +x /usr/local/i-FILTER_Cloud/script.sh

- crontabを設定します。

※ダウンロードツールでは、午前6時以降に前日のアクセスログがダウンロードできるようになるため、毎日午前6時2分に上記で作成したシェルスクリプトを実行するための設定をします。)# crontab -e ---下記内容を記載--- 02 6 * * * /bin/bash /usr/local/i-FILTER_Cloud/script.sh

LogStare Collector(GUIにて設定すること)

- [監視・ログ収集設定] > [デバイス・グループ]に移動します。

- グループを選択し、右上の「+」ボタンを押下します。

- 任意のデバイス名、IPアドレス「127.0.0.1」を入力し、「追加」ボタンを押下します。

- [監視・ログ収集設定] > [監視・収集]に移動します。

- 先ほど追加したデバイスを選択し、右上の「+」ボタンを押下します。

- 下記を参考に設定を入力し、「追加」ボタンを押下します。

※デフォルトで問題ない設定項目の説明は割愛します。

監視・収集 ☑収集

「ファイル収集」を選択します。収集名 任意の収集名を入力します。 ファイル取得方法 「MOVE(LOCAL)」を選択します。

※その他の取得方法については、以下の記事をご参照ください。

ファイル収集に関するナレッジ記事検索結果ログ取得先ディレクトリ 「/usr/local/i-FILTER_Cloud/accesslog」を入力します。 取得ファイル名 年月日時は、「yyyymmdd」を選択します。 取得時刻 上記シェルスクリプトによる、アクセスログのダウンロードが確実に終わっている時刻を選択し、追加します。 年月日差分 前日のアクセスログをダウンロードしているため、「1日前」を選択します。 保存ファイル名 任意のファイル名を入力します。

ログの詳細は下記の記事をご参照ください。

- FAQ検索サイト(『「DigitalArts@Cloud」ダウンロードツール』を使用してダウンロードしたログのフォーマットはどのようなものですか)

- FAQ検索サイト(「i-FILTER@Cloud」 i-FILTERカテゴリパラメーター一覧)

LogStare Reporter / LogStare Quintでのレポート例

当社のLogStare ReporterおよびLogStare Quintはi-FILTER@Cloudのアクセスログの可視化に対応しています。

※LogStare Reporter、LogStare Quintについて詳しくは製品ラインアップをご覧ください

以下はレポートの一例です。

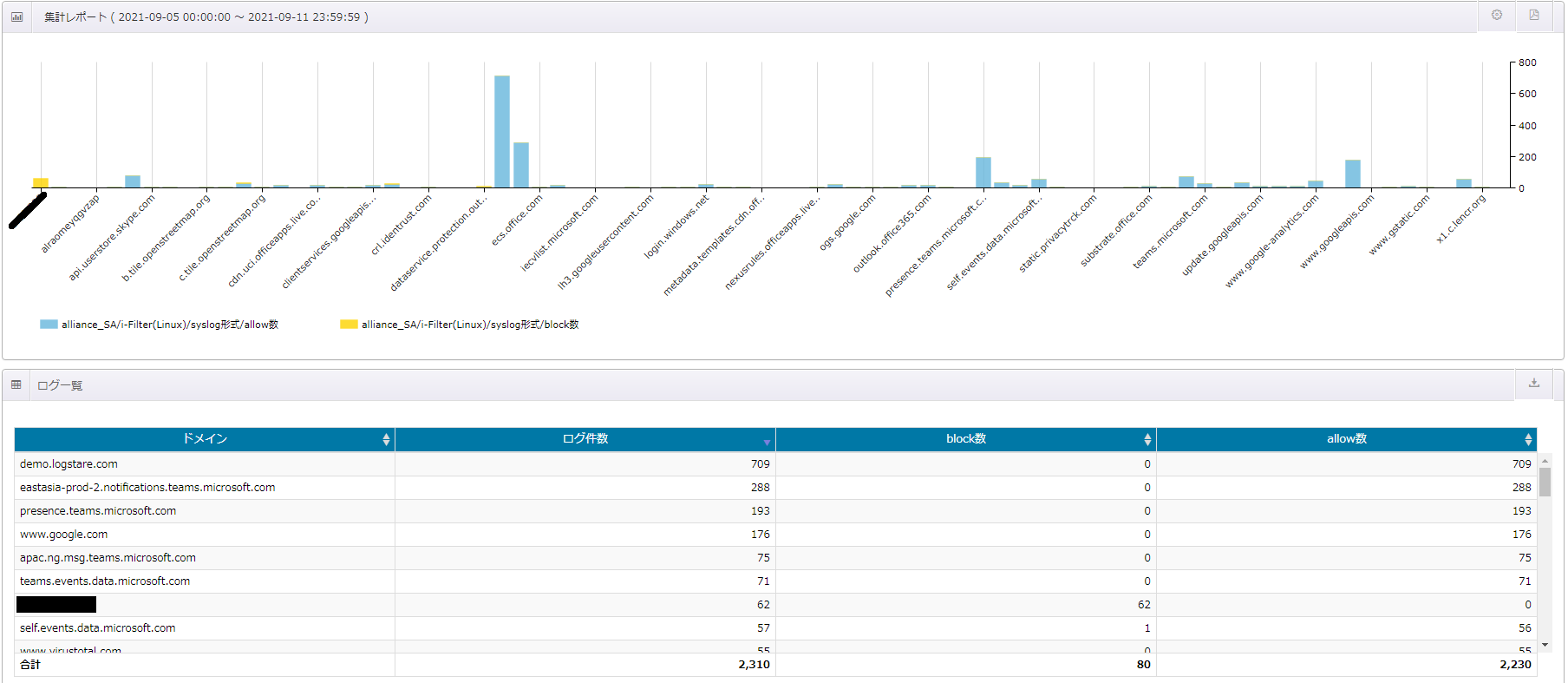

宛先ドメイン別の集計レポート

宛先ドメインをログ件数の多い順に表示したレポートです。

block数やallow数も確認できるため、想定外の通信が発生していないか等の確認に役立ちます。

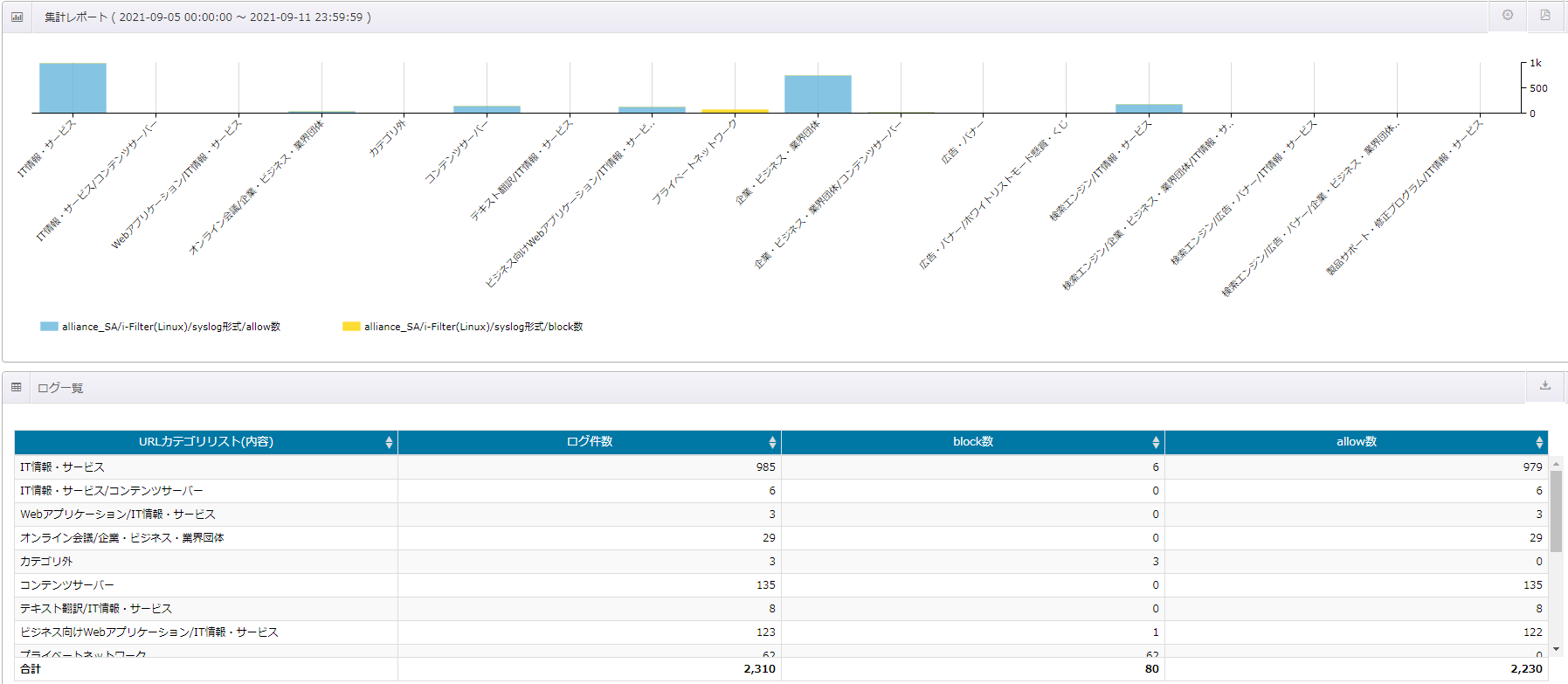

カテゴリ別の集計レポート

各カテゴリのログ件数、block数、allow数を表示したレポートです。

各カテゴリのログ件数状況を確認することが出来るため、危険なカテゴリへのアクセスがどの程度発生しているか等の確認に役立ちます。

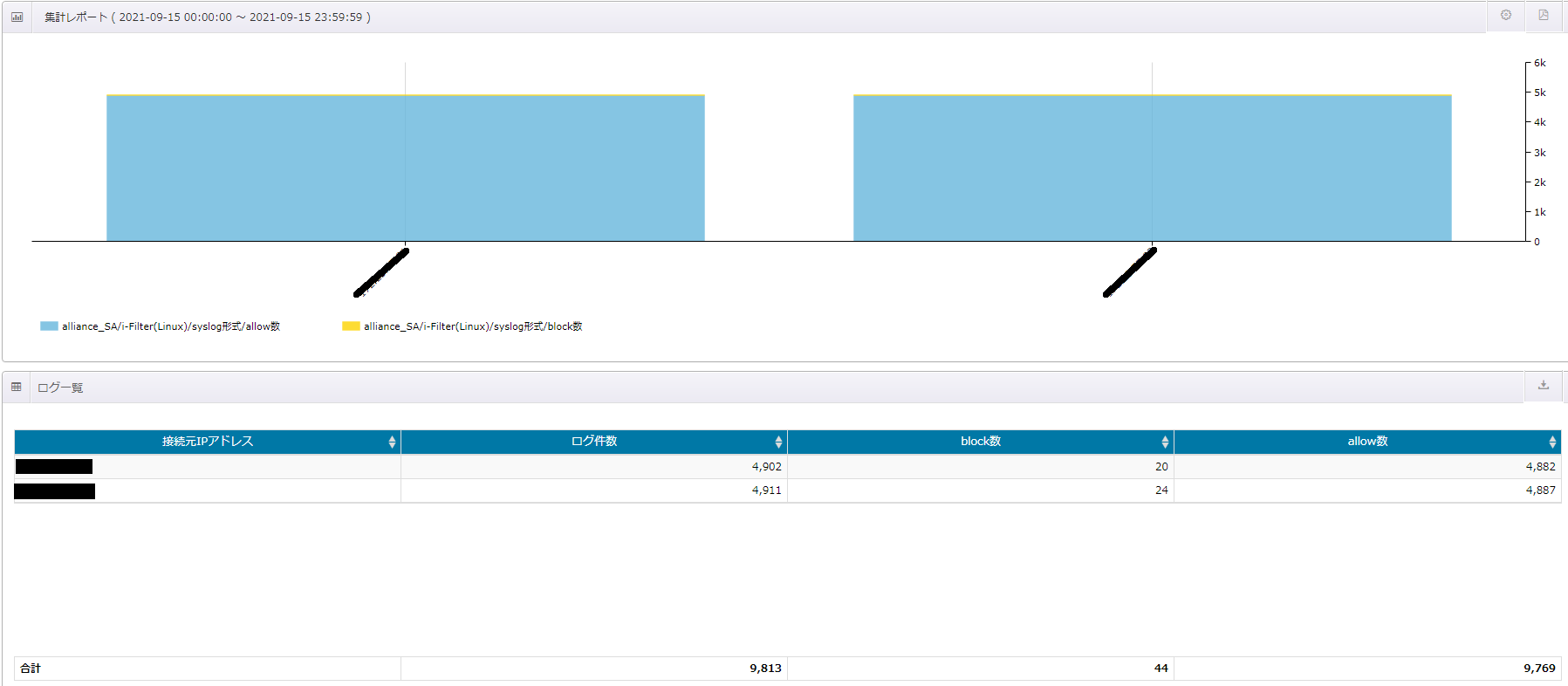

送信元IPアドレス別の集計レポート

送信元IPアドレスをログ件数の多い順に表示したレポートです。

lock数やallow数も確認できるため、block数の多い送信元IPアドレスの確認や、各送信元IPアドレスから通信がどの程度発生しているか等の確認に役立ちます。

LogStare Reporterは、Collectorが収集したログデータのレポート作成や、監視データとの相関分析、高度な複合条件によるアラート通知などを行なうSaaS型のログ分析システムです。LogStare Reporter、LogStare Quintについて詳しくは、こちらのLogStare製品ラインアップをご覧ください。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。