当記事では、PaloAltoを用いて対向のVPN装置(以下、VPN装置と記載)とのVPN(IPsec)接続を行う際にIKEv1のPhase2にて接続が失敗している場合のトラブルシューティングについて記載します。

目次

対象バージョン

PAN-OS v9.0.11

シナリオ

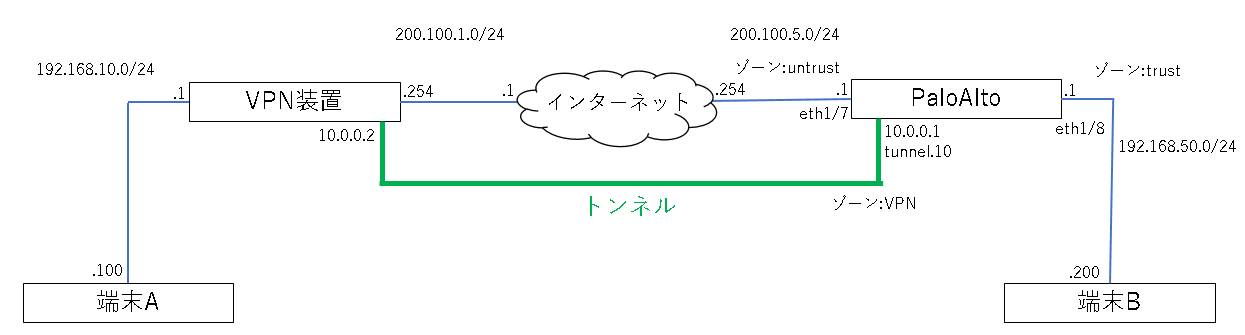

以下の構成でネットワークを構築し、PaloAltoとVPN装置をVPN(IPsec)で接続します。

(ネットワーク構成図)

以下のパラメータをもとに、PaloAltoとVPN装置にVPNの設定を行います。

(PaloAltoとVPN装置に設定するパラメータ)

※「ローカルIPアドレス」と「ピアアドレス」は例です。

| 項目 | VPN装置 | PaloAlto |

| Phase1 | - | - |

| IKEバージョン | 1 | 1 |

| DHグループ | 20 | 20 |

| 暗号化アルゴリズム | aes-256-cbc | aes-256-cbc |

| 認証アルゴリズム | sha512 | sha512 |

| 鍵の有効時間 | 8時間 | 8時間 |

| 事前共有鍵 | testvpn | testvpn |

| モード | メイン | メイン |

| ローカルIPアドレス | 200.100.1.254/24 | 200.100.5.1/24 |

| ピアアドレス | 200.100.5.1/24 | 200.100.1.254/24 |

| ローカルID | 無し | 無し |

| ピアID | 無し | 無し |

| DPD検知 | 有効 | 有効 |

| 再試行回数 | 5 | 5 |

| 再試行間隔 | 5秒 | 5秒 |

| Phase2 | - | - |

| ESP/AH | ESP | ESP |

| DHグループ | 20 | 20 |

| 暗号化アルゴリズム | aes-256-cbc | aes-256-cbc |

| 認証アルゴリズム | sha512 | sha512 |

| 鍵の有効時間 | 1時間 | 1時間 |

| プロキシID | - | - |

| ローカルIPアドレス | 192.168.10.0/24 | 192.168.50.0/24 |

| リモートIPアドレス | 192.168.50.0/24 | 192.168.10.0/24 |

| プロトコル | any | any |

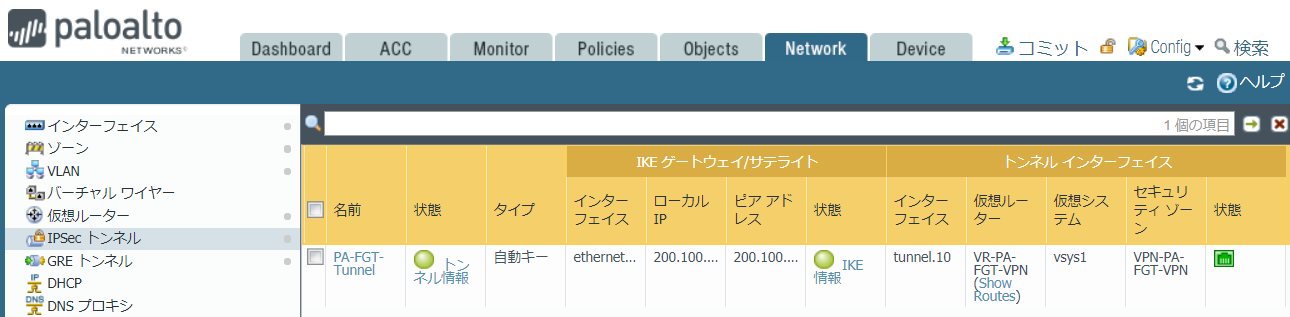

PaloAltoにおけるVPN接続の正常性確認は Network > IPSecトンネル にて行います。

VPN接続が正常な場合は、赤枠と青枠が緑色になります。

VPN接続が失敗している場合は赤枠のみ、もしくは両方が赤色になります。

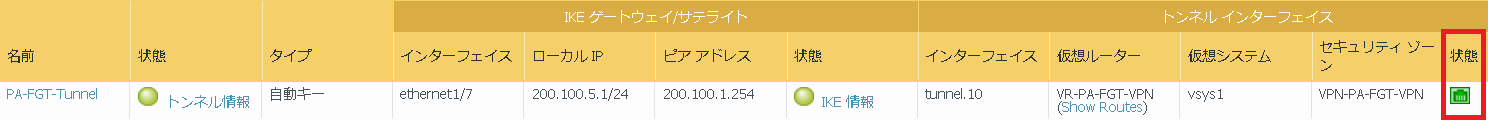

以下はPhase2が失敗しているため、赤枠が赤色、青枠が緑色になります。

以下はPhase1が失敗しているため、赤枠と青枠が赤色になります。

赤枠はトンネルインターフェースの状態を表しています。

赤枠とトンネルモニターは連携しており、トンネルモニターの宛先IPに監視するVPN装置のインターフェースのIPアドレスを設定することで、PaloAltoのトンネルインターフェースからVPN装置へ継続的にPingを送信し、宛先IPに設定したVPN装置のインターフェースへアクセスできるか確認します。トンネルモニターが有効であり、VPN装置へアクセス可能な場合はトンネルインターフェースがアップしているため赤枠の状態は緑色になります。トンネルモニターが有効であり、VPN装置へアクセス不可能な場合はトンネルインターフェースがダウンしているため赤枠の状態は赤色になります。

※トンネルモニターが無効の場合は、赤枠は緑色になります。

今回はPhase2にて通信が失敗し、VPN接続できない場合におけるトラブルシューティングについて記載します。

PaloAltoのIPsec IKEv1 Phase1におけるトラブルシューティングについて

トラブルシューティング

トラブルシューティングを実施する際は、システムのログ等からどのようなログが出力されたのか確認します。ログの確認方法としてGUIとCLIがあります。

PaloAlto上のGUIにおいて、 Monitor > ログ > システム を参照することでシステムログの確認を行います。

※検索欄(赤枠)へ (subtype eq vpn) を入力し、「→」を押下することで、VPN通信に関連するシステムログのみを表示させることが可能です。

Phase2にて通信が失敗している場合に出力されるシステムログのパターンは以下のようなものがあります。

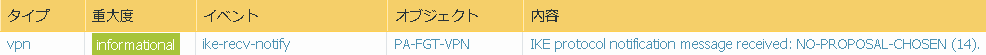

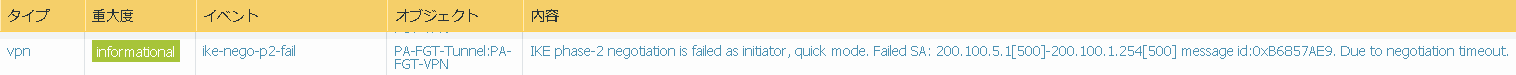

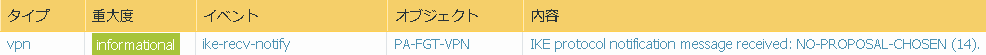

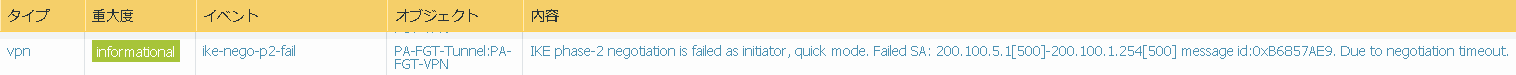

パターン①

イベント: ike-recv-notify

内容: IKE protocol notification message received: NO-PROPOSAL-CHOSEN (14).

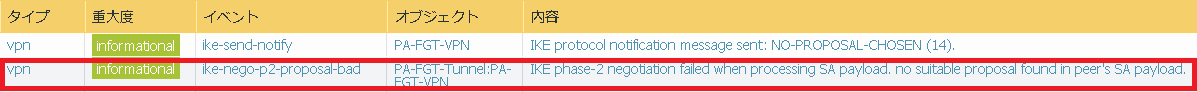

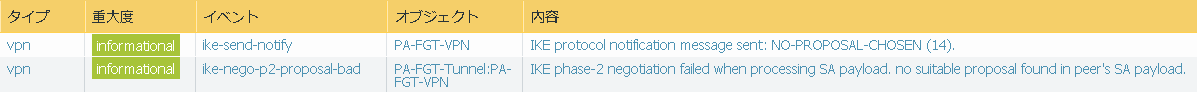

パターン②

イベント: ike-nego-p2-fail

内容: IKE phase-2 negotiation is failed as initiator, quick mode. Failed SA: 200.100.5.1[500]-200.100.1.254[500] message id:0xB6857AE9. Due to negotiation timeout.

パターン③(赤枠の部分)

イベント: ike-nego-p2-proposal-bad

内容: IKE phase-2 negotiation failed when processing SA payload. no suitable proposal found in peer's SA payload.

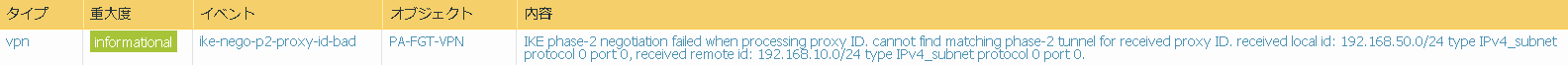

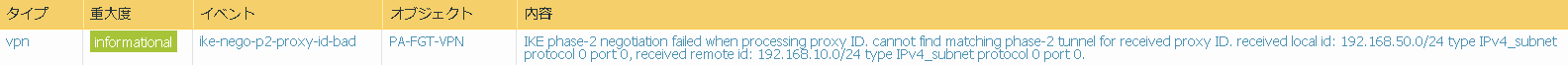

パターン④

イベント: ike-nego-p2-proxy-id-bad

内容: IKE phase-2 negotiation failed when processing proxy ID. cannot find matching phase-2 tunnel for received proxy ID. received local id: 192.168.50.0/24 type IPv4_subnet protocol 0 port 0, received remote id: 192.168.10.0/24 type IPv4_subnet protocol 0 port 0.

それぞれのパターンごとの対応について記載します。

パターン①の場合

システムログにて「IKE protocol notification message received: NO-PROPOSAL-CHOSEN (14).」と出力される場合、PaloAltoとVPN装置に設定されたPhase2のパラメータが合致していないことが挙げられます。

そのため、以下の手順に従って確認します。

- PaloAltoに設定したPhase2のパラメータである「プロトコル・暗号化アルゴリズム・DHグループ」が正しく設定されているか確認します。

- 1が正しく設定されている場合、VPN装置に設定したPhase2のパラメータである「プロトコル・暗号化アルゴリズム・DHグループ」が正しく設定されているか確認します。

パターン②の場合

システムログにてパターン①のログが出力されず、「IKE phase-2 negotiation is failed as initiator, quick mode. Failed SA: 200.100.5.1[500]-200.100.1.254[500] message id:0xB6857AE9. Due to negotiation timeout.」と出力される場合、PaloAltoとVPN装置に設定されたプロキシIDのパラメータが正しく設定されていないことが挙げられます。

そのため、PaloAltoのプロキシIDが正しく設定されているか確認し、正しく設定されている場合はVPN装置のプロキシIDが正しく設定されているか確認します。

パターン③の場合

システムログにて「IKE phase-2 negotiation failed when processing SA payload. no suitable proposal found in peer's SA payload.」と出力される場合、PaloAltoとVPN装置に設定されたPhase2のパラメータが正しく設定されていないことが挙げられます。

そのため、以下の手順に従って確認します。

- PaloAltoのCLIからVPN接続のログを表示する。

パターン③では、CLIにおいて以下のコマンドを実行することでGUIよりも詳細なログを確認することが可能です。詳細なログを出力させるため、1つ目のコマンドにてログレベルをdebugに設定します。

# debug ike global on debug # less mp-log ikemgr.log

- ログにて「key length mismatched」と出力される場合、暗号化アルゴリズムの鍵長が正しく設定されていないことが挙げられます。続くログにてPaloAltoとVPN装置に設定されたパラメータを確認できるため、暗号化アルゴリズムが正しく設定されているか確認します。

(例)PaloAltoにaes-128-cbc、VPN装置にaes-256-cbcが設定されている場合

key length mismatched, mine:128 peer:256

ログにて「trns_id mismatched」と出力される場合、暗号化アルゴリズムが正しく設定されていないことが挙げられます。続くログにてPaloAltoとVPN装置に設定されたパラメータを確認できるため、暗号化アルゴリズムが正しく設定されているか確認します。

(例)PaloAltoにDES、VPN装置にaes-256-cbcが設定されている場合

trns_id mismatched: my:DES peer:AES

ログにて「authtype mismatched」と出力される場合、認証アルゴリズムが正しく設定されていないことが挙げられます。続くログにてPaloAltoとVPN装置に設定されたパラメータを確認できるため、認証アルゴリズムが正しく設定されているか確認します。

(例) PaloAltoにSHA256、VPN装置にSHA512が設定されている場合

authtype mismatched: my:hmac-sha256 peer:hmac-sha512

ログにて「pfs group mismatched」と出力される場合、DHグループが正しく設定されていないことが挙げられます。続くログにてPaloAltoとVPN装置に設定されたパラメータを確認できるため、DHグループが正しく設定されているか確認します。

(例) PaloAltoにgroup19、VPN装置にgroup20が設定されている場合

pfs group mismatched: my:19 peer:20

- パターン③のログが出力されない場合、ログレベルを変更前の設定に戻すため以下のコマンドを実行します。

# debug ike global on normal

パターン④の場合

システムログにて「IKE phase-2 negotiation failed when processing proxy ID. cannot find matching phase-2 tunnel for received proxy ID. received local id: 192.168.50.0/24 type IPv4_subnet protocol 0 port 0, received remote id: 192.168.10.0/24 type IPv4_subnet protocol 0 port 0.」と出力される場合、PaloAltoとVPN装置に設定されたプロキシIDのパラメータが正しく設定されていないことが挙げられます。

プロキシIDの設定において、「PaloAltoのローカルIPアドレスとVPN装置のリモートIPアドレス」、「PaloAltoのリモートIPアドレスとVPN装置のローカルIPアドレス」、「PaloAltoのプロトコルとVPN装置のプロトコル」は一致している必要があります。

そのため、以下の手順に従って確認します。

- PaloAltoのプロキシIDが事前に定義したパラメータ通りに正しく設定されているか確認します。

- 1が正しく設定されている場合、VPN装置のプロキシIDが事前に定義したパラメータ通りに正しく設定されているか確認します。

Tips

VPN装置にポリシーベースのVPNが設定されている場合

PaloAltoがポリシーベースのVPN装置とVPN接続を行う場合、PaloAltoにてプロキシIDを設定する必要があります。ポリシーベースのVPN装置は、トンネルを介するトラフィックを許可するための特定のセキュリティポリシーまたはアクセスリスト(送信元アドレス・宛先アドレス・ポート)を使用し、これらはPhase2のプロキシIDとしてPaloAltoと交換されます。Phase2が失敗しないようにするため、PaloAltoとVPN装置のプロキシIDはお互い一致するように設定を行う必要があります。PaloAltoはルートベースのVPNをサポートしており、プロキシIDの設定がされていない場合、「ローカル:0.0.0.0/0、リモート:0.0.0.0/0、プロトコル:any」とプロキシIDが設定されます。この結果、PaloAltoとVPN装置のプロキシIDが一致せず、VPN接続が失敗します。

以上で、PaloAltoを用いてVPN装置とのVPN(IPsec)接続を行う際にIKEv1のPhase2にて接続が失敗している場合のトラブルシューティングについての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。