この記事は投稿日から5年以上経過しています。

当記事では、rsyslogを利用してAudit.logをsyslogサーバであるLogStare Collector (以下 : LSCと記載します) にて収集する方法を記載します。※環境はCentOS7.7です。

目次

更新履歴

2020/06/16 新規公開しました。

2023/10/10 rsyslog.confの記載内容を一部修正しました。

事前準備

- LSCサーバのIP アドレスをチェックします。(syslog の転送先として設定いたします。)

※当記事では、172.23.61.59 をLSC サーバ、172.23.61.50をLinuxサーバとして扱います。

設定内容(Linux側)

- /etc/audisp/plugins.d/syslog.confを編集します。本記事ではAudit.logのファシリティとしてlocal5を選択します。

変更前

# vi /etc/audisp/plugins.d/syslog.conf active = no direction = out path = builtin_syslog type = builtin args = LOG_INFO format = string

変更後

# vi /etc/audisp/plugins.d/syslog.conf active = yes direction = out path = builtin_syslog type = builtin args = LOG_LOCAL5 format = string

- /etc/rsyslog.confを編集します。本記事では、ローカルにAudit.logを残さない設定を行います。

※ローカルにAudit.logを残す場合、「loca5.none」という記述は行わないでください。

# vi /etc/rsyslog.conf ~~省略~~ # Log anything (except mail) of level info or higher. # Don't log private authentication messages! #以下に文言を追記# *.info;mail.none;authpriv.none;cron.none;local5.none /var/log/messages ~~省略~~ # remote host is: name/ip:port, e.g. 192.168.0.1:514, port optional #*.* @@remote-host:514 #以下に文言を追記# local5.* @@172.23.61.59

- サービスを再起動します。

# service auditd restart # service rsyslog restart

以上で、LSCサーバにAudit.logが送信されます。

設定内容(LSC側)

- LSCにて左側のスパナマークをクリックし監視・ログ収集設定を開きます。

- デバイス・グループより新規デバイスを追加します。

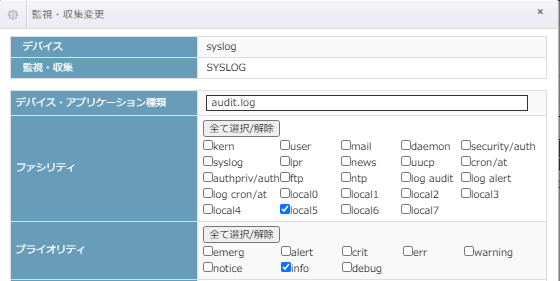

- 監視・収集より先程追加したデバイスを選択して、syslog収集を選択します。ファシリティとしてlocal5、プライオリティとしてinfoを指定しています。

上記設定にてLSCでAudit.logを収集できるようになります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。