当記事では、FortiGateにおけるTLS通信を利用してSyslog を送信する方法を記載します。

FortiGateにおけるTLS通信を利用したSyslogの送信方式は”Octet Counting”の方式となっており、 LSCv2.1.0build210215以降のバージョンにて取得可能です。

Troubleshooting Tip: FortiGate syslog via TCP and log parsing – RFC6587

※ LSCv2.1.0build210215から”Octet Counting”の方式に対応しました。(2021/02/17)

目次

事前準備

- LogStare Collector (以下、LSCと記載) サーバのIP アドレスをチェックします。

※当記事では、172.23.61.102 をLSCサーバとして扱います。 - LSC側のTLS通信を使用したSyslog収集の設定を行います。

※TLS通信を使用したSyslog収集のLSCにおける設定方法は、以下の記事をご参照ください。

TLS通信を使用したSYSLOG収集 Linux版

TLS通信を使用したSYSLOG収集 Windows版 - LSC サーバでlsc-site.confにて設定したチェーン証明書に記載されているルートCA証明書を用意します。

- FortiGateがSyslog送信先とするLSCサーバのFQDNまたはIPアドレスと、LSCに設定されたサーバ証明書のCommon Nameを一致させる必要があります。

一致していない場合、Syslogの送信は失敗しますのでご注意ください。

設定方法

証明書の設定

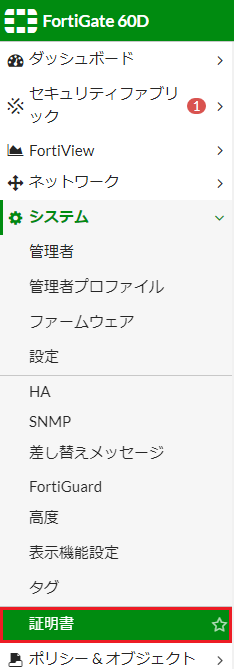

- FortiGate のWeb UI内左部メニューより、 システム > 証明書 をクリックします。

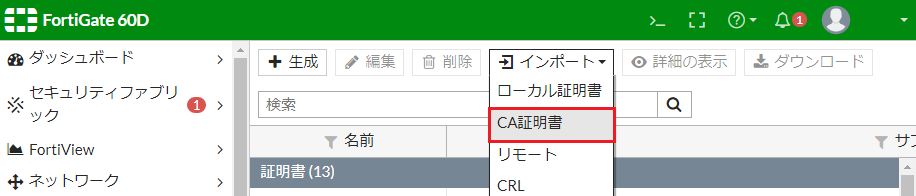

- インポート > CA証明書 をクリックします。

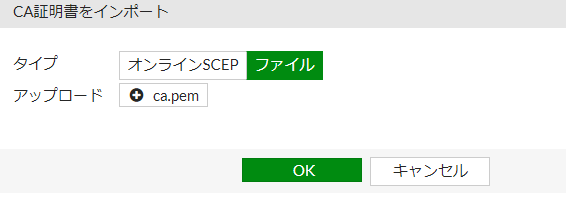

- [ファイル]を選択し、事前準備にて用意したルートCA証明書をアップロードします。

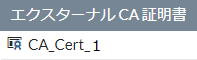

- エクスターナル証明書に追加されていることを確認します。

Syslogサーバの設定

- 左上のマーク「>_」をクリックし、CLIコンソールを開きます。

- Syslogサーバを設定するために、以下のコマンドで設定画面に移行します。

FG-60D # config log syslog setting

- TLSによるSyslogの設定を追加します。

FG-60D(setting) # set status enable FG-60D(setting) # set server "172.23.61.102" FG-60D(setting) # set mode reliable FG-60D(setting) # set port 10514 FG-60D(setting) # set facility local7 FG-60D(setting) # set format default FG-60D(setting) # set enc-algorithm high-medium FG-60D(setting) # set ssl-min-proto-version default

- 設定を保存します。

FG-60D(setting) # end

- 設定が入っているか、確認をします。

FG-60D(setting) # show full-configuration config log syslogd setting set status enable set server "172.23.61.102" set mode reliable set port 10514 set facility local7 set format default set enc-algorithm high-medium set ssl-min-proto-version default set certificate '' end

以上でFortiGateにおけるTLS通信を利用したSYSLOG送信方法の説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。