当記事では、LogStare Collector(以下、LSCと記載)におけるTLS通信を使用したSyslog収集の設定について記載します。

目次

TLS通信を使用したSYSLOG収集 とは...

TLSとは通信を秘匿する際に使用される暗号化技術です。

概要等の詳細についてはこちらのページをご覧ください。

使用方法

事前準備

- LSCサーバに、チェーン証明書を用意します。

※LSCサーバにて設定できる証明書は1つのみとなりますので、チェーン証明書を使用します。

※用意するサーバ証明書のCommon nameをLSCサーバのFQDNまたはIPアドレスと一致させてください。

※用意するチェーン証明書はJKSタイプをご用意ください。

※LSCにはクライアント認証を行う機能はありません。

※各証明書の作成はサポート対象外となります。

LSCサーバでの作業

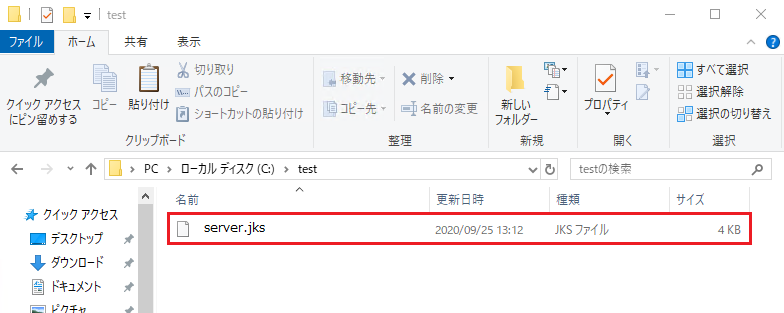

- 事前準備にて用意したチェーン証明書のファイルパスを確認します。

※今回はC:/testにserver.jksが格納されています。

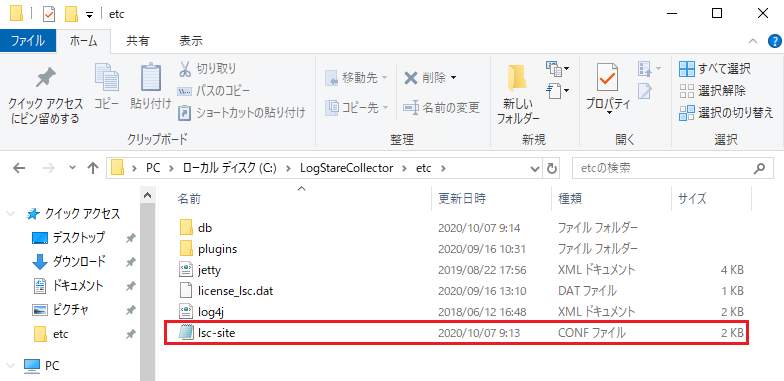

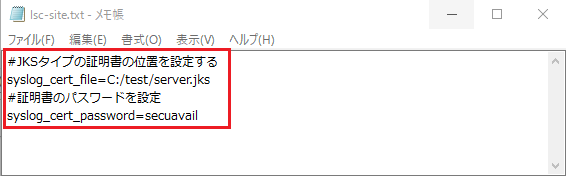

- C:/LogStareCollector/etc/lsc-site.confを編集します。

証明書の位置と証明書のパスワードを記載します。

以下の記載では、証明書の位置が「C:/test/server.jks」パスワードが「secuavail」となっております。

※バックスラッシュ[\]ではなくスラッシュ[/]で記載します。

- LSCを再起動します。

LSCでの作業

- Syslog 収集の設定を行います。

※設定手順につきましては、以下の記事をご参照ください。

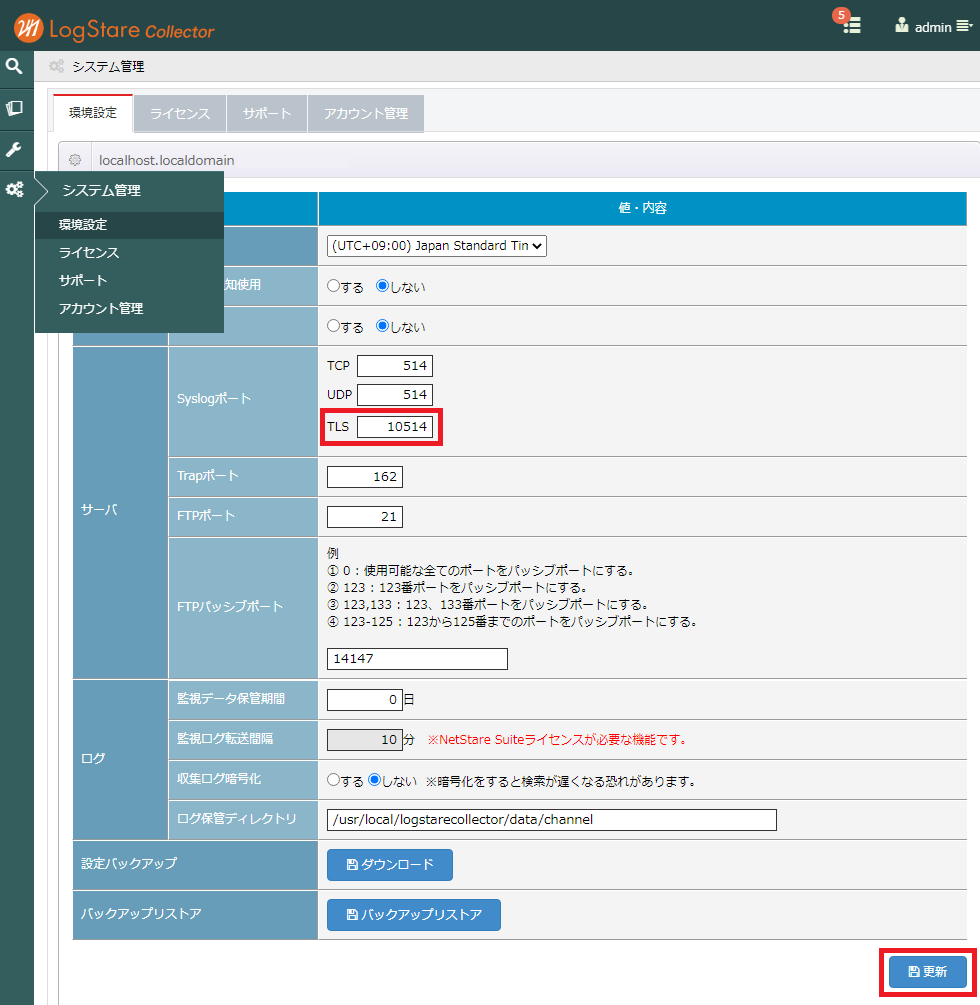

SYSLOG収集 - システム管理 > 環境設定 より、サーバ > Syslog ポート > TLS に収集対象デバイスで設定したポート番号を設定します。

※更新をクリックしなければ設定は保存されません。

※LSCv2.0.1build201113以降の場合は、syslogポートが競合していた際に、「ポート競合により正しく開始できませんでした。」と表示されます。

※LSCv2.0.1build201113以降の場合は、TLSの設定が行われていない際に、「TLSの利用に必要な設定が行われていません。 」と表示されます。

監視対象デバイスでの設定

- 信頼されるルート証明機関としてルートCA証明書をインポートします。

※インポートするルートCA証明書は、LSCサーバにて使用するチェーン証明書に記載されたルートCA証明書をご利用ください。 - LSCへTLS通信によってSyslogを送信する設定を行います。

※PaloAltoの設定手順につきましては、以下の記事をご参照ください。

PaloAltoにおけるTLS通信を利用したSYSLOG送信方法

※FortiGateの設定手順につきましては、以下の記事をご参照ください。

FortiGateにおけるTLS通信を利用したSYSLOG送信方法

以上でLSCにおけるTLS通信を使用したSYSLOG収集についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。