当記事では、LogStare Collector(以下、LSCと記載)におけるTLS通信を使用したSyslog収集の設定について記載します。

目次

TLS通信を使用したSYSLOG収集 とは...

TLSとは通信を秘匿する際に使用される暗号化技術です。

TLS通信を利用したSyslog収集は暗号化されているので、重要なログを収集する際にご活用いただけます。

証明書について

LSCにてTLS通信を使用したSyslog収集を行うにはサーバ証明書やチェーン証明書(ルートCA証明書とサーバ証明書)、証明書に紐づいた秘密鍵、中間証明書にしたい証明書を連結したチェーン証明書が必要となります。中間証明書が必要が無いケース(ルートCA証明書とサーバ証明書を組み合わせたチェーン証明書の実を使用するケース)もあります。

チェーン証明書は、それらを1つのファイルに以下の形式で連結することで作成ができます。

サーバ証明書(サーバ証明書)※こちらはチェーン証明書ではありません

-----BEGIN CERTIFICATE-----

サーバ証明書

-----END CERTIFICATE-----

チェーン証明書(ルートCA証明書とサーバ証明書)

-----BEGIN CERTIFICATE-----

サーバ証明書

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

ルートCA証明書

-----END CERTIFICATE-----

チェーン証明書(ルートCA証明書と中間証明書とサーバ証明書)

※の手順ではチェーン証明書を以下の通りとします(中間証明書は1つのみ指定)。

-----BEGIN CERTIFICATE-----

サーバ証明書

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

中間証明書

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

ルートCA証明書

-----END CERTIFICATE-----

KeyExplorerを使ったチェーン証明書の作成例

ここではKeyStore Explorerを利用して、手元にあるチェーン証明書(CA証明書とサーバ証明書)に中間証明書を1つ追加して、チェーン証明書(ルートCA証明書と中間証明書とサーバ証明書)を作成する手順について説明しています。CA証明書を含まない(チェーン証明書ではない)サーバ証明書に対してCA証明書を追加する方法もこちらをご覧ください。

具体的にはJavaで読み込むことができるチェーン証明書と秘密鍵が格納されたキーストアファイル(.jks)の作成手順となります。流れとしてはKeyStore Explorerを使って新規にJKS形式のキーストアファイル(.jks)を作成して事前に用意した証明書と証明書に紐づいた秘密鍵をインポートします。インポートした証明書に中間証明書を追加して、最後にキーストアファイル(.jks)を保存します。

事前準備

1.証明書(ルートCA証明書とサーバ証明書)

2.証明書に紐づいた秘密鍵(OpenSSLのキーペアタイプ)

3.中間証明書にしたい証明書

作成手順

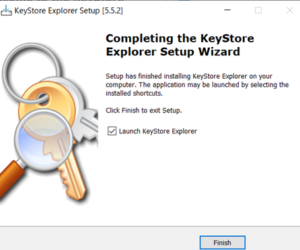

KeyStore Explorerをセットアップ

下記のURLよりKeyStore Explorerをダウンロードしてインストールします。

記事作成時に利用したKey Store Explorer は「kse-552-setup.exe(Java環境あり)」です。既にJava環境がある場合は「kse-552-setup-no-jre.exe」をダウンロードしてインストールすることができます。インストールは全て規定値の状態でインストールします。インストーラーの最期に「Launch KeyStore Explorer」にチェックを入れて「Finish」ボタンを押します。

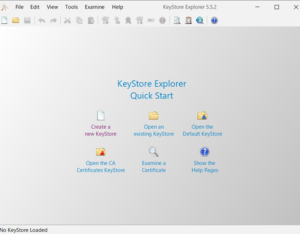

新しくKeyStoreファイルを作成

ここではJavaで読み込むことができるキーストアファイルを新しく作成し、1.証明書と2.秘密鍵を格納します。その格納された証明書に3.中間証明書を追加します。

「Create a new KeyStore」を選択します。

キーストアファイルのタイプとして「JKS」を選択します。

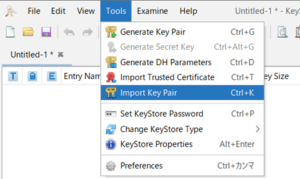

Toolsから「Import Key Pair」を選択して、予め用意した1.証明書と2.秘密鍵をキーストアファイルに格納(インポート)します。

キーペアのタイプとして「OpenSSL」を選択します。

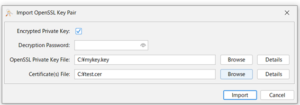

「OpenSSL Private key File」に秘密鍵ファイルパスを指定します。ここでは「c:\mykey.key」としています。「Certificate(s) File」に証明書(格納)ファイルパスを指定します。ここでは「C:\test.cer」としています。秘密鍵にパスワードが付いていれば、「Decryption Password」に復号化のパスワードを入力します。無ければチェックを外します。

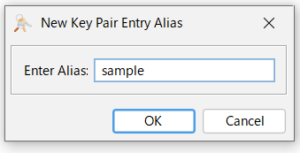

「Enter Alias」にエイリアス名を入力します。インポートした証明書に予めつけられているエイリアスが規定値で表示されますので、基本的には変更せずにそのままで問題ありません。必要に応じて変更してください。

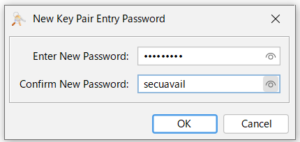

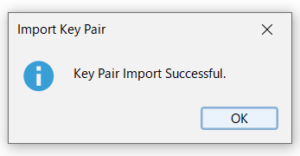

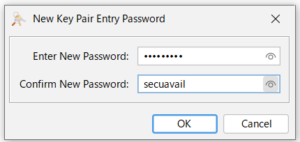

キーペアを取り出す際のパスワードを入力します。ここでは仮にパスワードを「secuavail」とします。インポートが完了するとダイアログが表示されます。「OK」ボタンを押してキーストアに指定した秘密鍵と証明書のインポートを終了します。

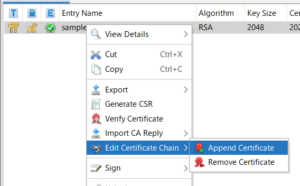

新しく作成したキーストアファイルを右クリックして「Edit Certificate Chain」「Append Certificate」を選択し、予め用意した3.中間証明書となる証明書を追加します。

下記の様なエラーメッセージが表示された場合は、キーペアと共にインポートした元の中間証明書がまだ認証局から正式に署名されていない自己署名証明書である可能性があります。署名された(中間)証明書であることを確認してください。

インポートする証明書の詳細については、前の手順にあったToolsから「Import Key Pair」を選択した画面で証明書を選択した後に「Details」を押すと下記の通り詳細画面が表示されます。ここでは架空の「a」という認証局が表示されています。正しい認証局の証明書があることを確認してください。

中間証明書を追加すると下記のようにCertificate Hierarchy項目に複数の証明書が連鎖して中間証明書が加えられます。

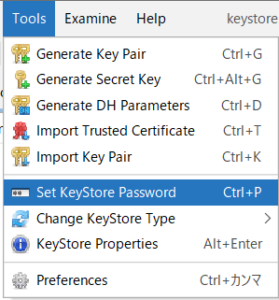

Toolsから「Set keyStore Password」を選択して、キーストアファイルを開くためのパスワードを設定します。ここではキーペアのパスワードと同じ「secuavail」としています。入力が終わったら「OK」ボタンを押します。このパスワードは後にLSCの設定で利用しますのでメモしておきます。

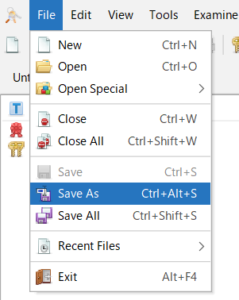

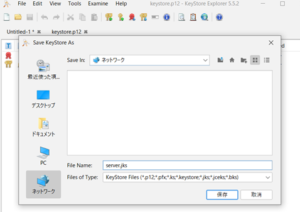

Fileから「Save As」を選択して1.証明書と2.秘密鍵、3.中間証明書が格納されたキーストアファイルを保存します。ここではファイル名を「server.jks」としています。このファイルは後にLSCの設定で利用しますので、メモしておきます。

以上がチェーン証明書を作成する手順です。

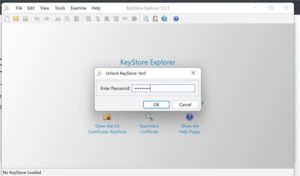

必要に応じて作成したキーストアファイルに設定したパスワードで開くことが出来るか確認することもできます。KeyStore Explorerからファイルを読み込んでパスワードを入れてください。

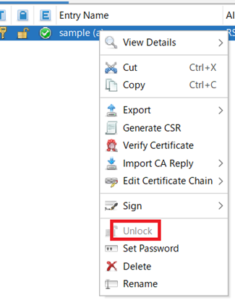

また、キーペアに設定したパスワードでキーペアが取り出せるかも確認することが出来ます。キーストアファイルを右クリックして「Unlock」を押してパスワードを入れてください。

使用方法

事前準備

- LSCサーバに、チェーン証明書を用意します。

※LSCサーバにて設定できる証明書は1つのみとなりますので、チェーン証明書を使用します。

※用意するサーバ証明書のCommon nameをLSCサーバのFQDNまたはIPアドレスと一致させてください。

※用意するチェーン証明書はJKSタイプをご用意ください。

※LSCにはクライアント認証を行う機能はありません。

※各証明書の作成はサポート対象外となります。

LSCサーバでの作業

- 事前準備にて用意したチェーン証明書のファイルパスを確認します。

※今回は/root/certs/にserver.jksが格納されています。# ls /root/certs/ server.jks

- /usr/local/logstarecollector/etc/lsc-site.confを編集します。

# vi /usr/local/logstarecollector/etc/lsc-site.conf

証明書の位置と証明書のパスワードを記載します。

以下の記載では、証明書の位置が「/root/certs/server.jks」パスワードが「secuavail」となっております。#JKSタイプの証明書の位置を設定する syslog_cert_file=/root/certs/server.jks #証明書のパスワードを設定 syslog_cert_password=secuavail

- LSCを再起動します。

# /usr/local/logstarecollector/sbin/stop_kallista.sh # /usr/local/logstarecollector/sbin/start_kallista.sh

LSCでの作業

- Syslog 収集の設定を行います。

※設定手順につきましては、以下の記事をご参照ください。

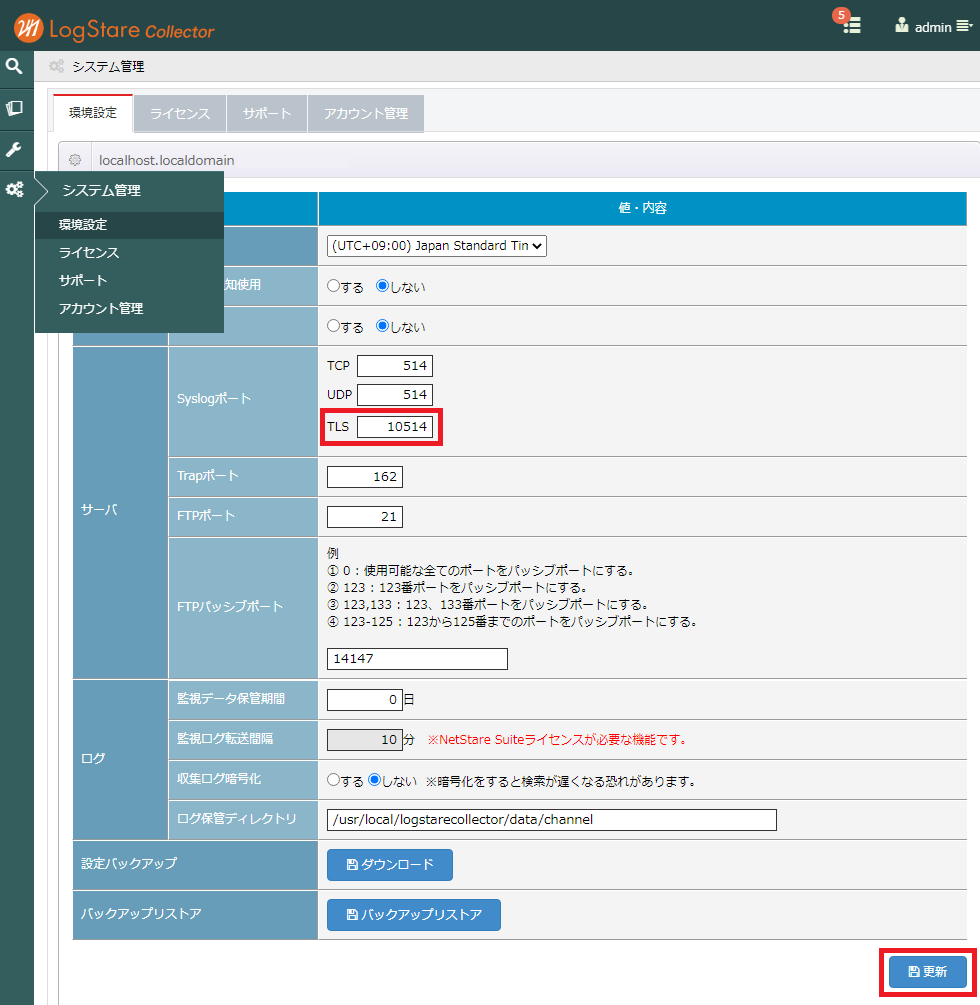

SYSLOG収集 - システム管理 > 環境設定 より、サーバ > Syslog ポート > TLS に収集対象デバイスで設定したポート番号を設定します。

※更新をクリックしなければ設定は保存されません。

※LSCv2.0.1build201113以降の場合は、syslogポートが競合していた際に、「ポート競合により正しく開始できませんでした。」と表示されます。

※LSCv2.0.1build201113以降の場合は、TLSの設定が行われていない際に、「TLSの利用に必要な設定が行われていません。 」と表示されます。

監視対象デバイスでの設定

- 信頼されるルート証明機関としてルートCA証明書をインポートします。

※インポートするルートCA証明書は、LSCサーバにて使用するチェーン証明書に記載されたルートCA証明書をご利用ください。 - LSCへTLS通信によってSyslogを送信する設定を行います。

※PaloAltoの設定手順につきましては、以下の記事をご参照ください。

PaloAltoにおけるTLS通信を利用したSYSLOG送信方法

※FortiGateの設定手順につきましては、以下の記事をご参照ください。

FortiGateにおけるTLS通信を利用したSYSLOG送信方法

KeyExplorerを使わないOpenSSLによるチェーン証明書の作成例

OpenSSLでルートCA証明書とLogStareサーバ証明書を作ります。

ここでは以下のファイルが生成されることを想定します。

・a.ルートCA秘密鍵:RootCA.key

・b.ルートCA証明書:RootCA.pem

・c.LogStareサーバ秘密鍵:LogStareServer.key

・d.LogStareサーバCSR:LogStareServer.csr(LogStareサーバ証明書を作る基ファイル)

・e.SAN(subjectAltName)情報:LogStareSAN.txt(LogStareサーバ証明書へIPアドレス情報等を埋め込み用)

・f.LogStareサーバ証明書:LogStareServer.crt

・z.シリアル番号ファイル:RootCA.srl(-CAcreateserialオプションで生成 基本的に使いません)

■1.Linuxへログインして、rootユーザーに切り替えます。

# sudo su -

※Windows版LogStareCollectorの場合はAdministratorでLSCのサーバOSにログインします。

■2.a.ルートCA秘密鍵を作成します。

# openssl genrsa -out RootCA.key 2048

Generating RSA private key, 2048 bit long modulus

..+++

..................+++

e is 65537 (0x10001)

■3.b.ルートCA証明書を作ります。

# openssl req -x509 -new -nodes -key RootCA.key -days 2048 -out RootCA.pem

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:JP

State or Province cdName (full name) []:Tokyo

Locality Name (eg, city) [Default City]:Chiyoda-ku

Organization Name (eg, company) [Default Company Ltd]:LogStare corp

Organizational Unit Name (eg, section) []:Tech Unit

Common Name (eg, your name or your server's hostname) []:RootCA

Email Address []:xxxxx@logstare.com

■4.c.LogStareサーバ秘密鍵を作ります。

# openssl genrsa -out LogStareServer.key 2048

Generating RSA private key, 2048 bit long modulus

........+++

....+++

e is 65537 (0x10001)

■5.d.LogStareサーバCSRファイルを作ります。

※CSRファイルはLogStareサーバ証明書を発行するために認証局へ提出する「証明書署名要求」ファイル

# openssl req -new -key LogStareServer.key -out LogStareServer.csr

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:JP

State or Province Name (full name) []:Tokyo

Locality Name (eg, city) [Default City]:Chiyoda-ku

Organization Name (eg, company) [Default Company Ltd]:LogStare corp

Organizational Unit Name (eg, section) []:Tech Unit

Common Name (eg, your name or your server's hostname) []:xxx.logstare.com

Email Address []:xxxxx@logstare.com

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:secuavail

An optional company name []:None

※パスワードは適宜変更してください

■6.e.SAN(subjectAltName)情報ファイルを作ります。

# echo 'subjectAltName = IP:192.168.0.1, IP:192.168.0.2, IP:127.0.0.1, DNS:localhost' > LogStareSAN.txt

# cat LogStareSAN.txt

subjectAltName = IP:192.168.0.1, IP:192.168.0.2, IP:127.0.0.1, DNS:localhost

※ここでは、サーバが接続される可能性のあるサーバのIPアドレスやホスト名を複数指定しています。

■7.f.LogStareサーバCSRファイルからルートCA秘密鍵・ルートCA証明書を使って署名し、g.LogStareサーバ証明書を作ります。

# openssl x509 -req -extfile LogStareSAN.txt -in LogStareServer.csr -CA RootCA.pem -CAkey RootCA.key -CAcreateserial -out LogStareServer.crt -days 2048 -sha256

Signature ok

subject=/C=JP/ST=Tokyo/L=Chiyoda-ku/O=LogStare corp/OU=Tech Unit/CN=xxx.logstare.com/emailAddress=xxxxx@logstare.com

Getting CA Private Key

■8.作成されたg.LogStareサーバ証明書を確認します。

# openssl x509 -noout -text -in LogStareServer.crt

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

a5:48:47:b1:0f:1a:07:2b

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=Chiyoda-ku, O=LogStare corp, OU=Tech Unit, CN=RootCA/emailAddress=xxxxx@logstare.com

Validity

Not Before: Oct 27 23:42:00 2025 GMT

Not After : Jun 6 23:42:00 2031 GMT

Subject: C=JP, ST=Tokyo, L=Chiyoda-ku, O=LogStare corp, OU=Tech Unit, CN=xxx.logstare.com/emailAddress=xxxxx@logstare.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:f7:c1:64:5c:7f:1e:e4:c7:8b:d7:3c:49:3d:84:

:(省略)

95:e8:3f:f1:74:1e:ea:ee:24:96:0e:3c:cb:77:f0:

ca:6f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

IP Address:192.168.0.1, IP Address:192.168.0.2, IP Address:127.0.0.1, DNS:localhost

Signature Algorithm: sha256WithRSAEncryption

5c:c3:97:39:95:27:00:9d:f0:0c:5e:a9:d7:13:97:aa:16:21:

:(省略)

f7:83:49:42:9d:61:78:2a:df:af:7f:9f:79:09:f9:1b:51:9f:

c5:63:10:06

OpenSSLでb.ルートCA証明書、c.LogStareサーバ秘密鍵とf.LogStareサーバ証明書の3つを1つにまとめてLogStareCollectorが扱える形式(PKCS#12)へ変換します。

※PKCS#12フォーマットは、秘密鍵と証明書を1つのファイルにまとめてパスワードで保護するための標準フォーマット

本手順で利用するファイルは以下を想定します。

・b.ルートCA証明書:RootCA.pem

・c.LogStareサーバ秘密鍵:LogStareServer.key

・f.LogStareサーバ証明書:LogStareServer.crt

・g.ルートCA証明書とLogStareサーバ証明書の入ったファイル:LogStareServer-RootCA.pem

ここでは以下のファイルが生成されることを想定します。

・h.LogStareサーバ証明書(PKCS#12):LogStareServer.p12

■9.手動でg.ルートCA証明書とLogStareサーバ証明書を1ファイルにまとめて

g.ルートCA証明書とLogStareサーバ証明書の入ったファイルを作ります。

※KeyStore Explorerでは append certificate画面にて同じことを行っています。

# more RootCA.pem

-----BEGIN CERTIFICATE-----

MIIEFzCCAv+gAwIBAgIJAOw/HodauKeUMA0GCSqGSIb3DQEBCwUAMIGhMQswCQYD

:(省略)

2aFQo+BXeSRPuQmqQSWvp2UjncuhZjGLN2mDfMcvwz3R9YEupKa86KrqOQ==

-----END CERTIFICATE-----

# more LogStareServer.crt

-----BEGIN CERTIFICATE-----

MIIECjCCAvKgAwIBAgIJAKVIR7EPGgcrMA0GCSqGSIb3DQEBCwUAMIGhMQswCQYD

:(省略)

eHgA6e4d8Ir3g0lCnWF4Kt+vf595CfkbUZ/FYxAG

-----END CERTIFICATE-----

※Windows版LogStare Collectorの場合はメモ帳を使って開きます。

# vi LogStareServer-RootCA.pem

以下の様になるようLogStareServer-RootCA.pemファイルに追記します。

※基本的にはb.ルートCA証明書の内容を先に記述します。

-----BEGIN CERTIFICATE-----

MIIEFzCCAv+gAwIBAgIJAOw/HodauKeUMA0GCSqGSIb3DQEBCwUAMIGhMQswCQYD

:(省略)

2aFQo+BXeSRPuQmqQSWvp2UjncuhZjGLN2mDfMcvwz3R9YEupKa86KrqOQ==

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIECjCCAvKgAwIBAgIJAKVIR7EPGgcrMA0GCSqGSIb3DQEBCwUAMIGhMQswCQYD

:(省略)

eHgA6e4d8Ir3g0lCnWF4Kt+vf595CfkbUZ/FYxAG

-----END CERTIFICATE-----

■10.OpenSSLでb.ルートCA証明書、c.LogStareサーバ秘密鍵とf.LogStareサーバ証明書の

3つを1つにまとめてLogStareCollectorが扱える形式(PKCS#12)へ変換します。

※LogStareServer-RootCA.pemにb.ルートCA証明書とf.LogStareサーバ証明書が含まれています。

# openssl pkcs12 -export -in LogStareServer-RootCA.pem -name mykey -inkey LogStareServer.key -passin pass:secuavail -out LogStareServer.p12 -passout pass:secuavail

※パスワードは適宜変更してください

■11.作成されたh.LogStareサーバ証明書(PKCS#12)を確認します。

# openssl pkcs12 -in LogStareServer.p12 -nodes -passin pass:secuavail | openssl x509 -noout -fingerprint -text

MAC verified OK

SHA1 Fingerprint=8E:B2:29:02:59:A2:07:98:D1:6A:DA:C6:6E:78:94:64:07:3F:9A:A3

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

a5:48:47:b1:0f:1a:07:2b

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=Chiyoda-ku, O=LogStare corp, OU=Tech Unit, CN=RootCA/emailAddress=xxxxx@logstare.com

Validity

Not Before: Oct 27 23:42:00 2025 GMT

Not After : Jun 6 23:42:00 2031 GMT

Subject: C=JP, ST=Tokyo, L=Chiyoda-ku, O=LogStare corp, OU=Tech Unit, CN=xxx.logstare.com/emailAddress=xxxx@logstare.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:f7:c1:64:5c:7f:1e:e4:c7:8b:d7:3c:49:3d:84:

:(省略)

a0:bb:1e:52:09:77:c4:21:74:2f:27:ca:d7:37:93:

ca:6f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

IP Address:192.168.0.1, IP Address:192.168.0.2, IP Address:127.0.0.1, DNS:localhost

Signature Algorithm: sha256WithRSAEncryption

5c:c3:97:39:95:27:00:9d:f0:0c:5e:a9:d7:13:97:aa:16:21:

:(省略)

f7:83:49:42:9d:61:78:2a:df:af:7f:9f:79:09:f9:1b:51:9f:

c5:63:10:06

LogStareサーバ側でLogStareCollectorが利用するチェーン証明書を作ります。

※LogStareサーバがOpenSSLを実行しているサーバと同じ場合はそのまま同じサーバで進めます。

本手順で利用するファイルは以下を想定します。

・h.LogStareサーバ証明書(PKCS#12):LogStareServer.p12

ここでは以下のファイルが生成されることを想定します。

・i.LogStareCollectorが利用するチェーン証明書の入ったファイル:/root/certs/server.jks

■12.LogStareサーバへログインして、rootユーザーに切り替えます。

※ここではLogStareサーバがLinuxを想定(Windowsの場合は Administrator権限を持つユーザーに切り替えます)

# sudo su -

■13.i.LogStareCollectorが利用するチェーン証明書の入ったファイル格納先を作ります。

※格納先は任意です。

# mkdir -p /root/certs/

Windows版LogStare Collectorの場合、c:\certsフォルダを作ります。

■14.i.LogStareCollectorが利用するチェーン証明書の入ったファイルにh.LogStareサーバ証明書(PKCS#12)をインポートします。

※以下のkeytool コマンドはLogStareサーバ側にインストールしたJavaディレクトリ以下のbin\keytool.exeを利用します。

Windows版LogStareCollectorの場合、C:\LogStareCollector\jdk-XX.X.X+XX\bin以下にあります(Xは数字)

Linux版LogStareCollectorの場合、ユーザーが任意でLogStareCollector用にインストールしたJavaディレクトリ先のbin\keytoolを利用します。

# keytool -importkeystore -srckeystore LogStareServer.p12 -srcstoretype PKCS12 -srcstorepass secuavail -destkeystore /root/certs/server.jks -deststoretype JKS -deststorepass secuavail -destkeypass secuavail

Importing keystore LogStareServer.p12 to /root/certs/server.jks...

Entry for alias mykey successfully imported.

Import command completed: 1 entries successfully imported, 0 entries failed or cancelled

Warning:

The JKS keystore uses a proprietary format. It is recommended to migrate to PKCS12 which is an industry standard format using "keytool -importkeystore -srckeystore /root/certs/server.jks -destkeystore /root/certs/server.jks -deststoretype pkcs12".

※パスワードは適宜変更してください

■15.i.LogStareCollectorが利用するチェーン証明書の入ったファイルを確認します。

※「Certificate chain length: 2」となっていることで、f.LogStareサーバ証明書がb.ルートCA証明書とチェーンされていることが分かります。

※「Your keystore contains 1 entry」となっていることで、キーストア内のキーエントリーが1であることが分かります。

# keytool -list -v -keystore /root/certs/server.jks -storetype JKS -storepass secuavail

Keystore type: JKS

Keystore provider: SUN

Your keystore contains 1 entry

Alias name: mykey

Creation date: Oct 28, 2025

Entry type: PrivateKeyEntry

Certificate chain length: 2

Certificate[1]:

Owner: EMAILADDRESS=xxxxx@logstare.com, CN=xxx.logstare.com, OU=Tech Unit, O=LogStare corp, L=Chiyoda-ku, ST=Tokyo, C=JP

Issuer: EMAILADDRESS=xxxxx@logstare.com, CN=RootCA, OU=Tech Unit, O=LogStare corp, L=Chiyoda-ku, ST=Tokyo, C=JP

Serial number: a54847b10f1a072b

Valid from: Mon Oct 27 23:42:00 UTC 2025 until: Fri Jun 06 23:42:00 UTC 2031

Certificate fingerprints:

SHA1: 8E:B2:29:02:9A:A3

SHA256: 2D:37:2F:C6:40:70:D2:03:F2:92:92:B8:A0

Signature algorithm name: SHA256withRSA

Subject Public Key Algorithm: 2048-bit RSA key

Version: 3

Extensions:

#1: ObjectId: 2.5.29.17 Criticality=false

SubjectAlternativeName [

IPAddress: 192.168.0.1

IPAddress: 192.168.0.2

IPAddress: 127.0.0.1

DNSName: localhost

]

Certificate[2]:

Owner: EMAILADDRESS=xxxxx@logstare.com, CN=RootCA, OU=Tech Unit, O=LogStare corp, L=Chiyoda-ku, ST=Tokyo, C=JP

Issuer: EMAILADDRESS=xxxxx@logstare.com, CN=RootCA, OU=Tech Unit, O=LogStare corp, L=Chiyoda-ku, ST=Tokyo, C=JP

Serial number: ec3f1e875ab8a794

Valid from: Mon Oct 27 23:05:08 UTC 2025 until: Fri Jun 06 23:05:08 UTC 2031

Certificate fingerprints:

SHA1: BB:F2:74:0E:82:08:58:D6:A0:C3

SHA256: B2:88:00:35:9E:AA:12:2F:8A:5D:BA:22:C5:C9

Signature algorithm name: SHA256withRSA

Subject Public Key Algorithm: 2048-bit RSA key

Version: 3

Extensions:

#1: ObjectId: 2.5.29.35 Criticality=false

AuthorityKeyIdentifier [

KeyIdentifier [

0000: 3E7D 05 11 >Z.r.&z..s0.....

0010: C9 3E B4 D2 .>..

]

]

#2: ObjectId: 2.5.29.19 Criticality=false

BasicConstraints:[

CA:true

PathLen:2147483647

]

#3: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: 3E 5AF9 F8 7D 05 11 >Z.r.&z..s0.....

0010: C9 3E B4 D2 .>..

]

]

*******************************************

*******************************************

Warning:

The JKS keystore uses a proprietary format. It is recommended to migrate to PKCS12 which is an industry standard format using "keytool -importkeystore -srckeystore /root/certs/server.jks -destkeystore /root/certs/server.jks -deststoretype pkcs12".

用意したチェーン証明書をLSCに登録して上手く行かない場合

opensslコマンドを使って、opensslをクライアントとしてLSCのTLSに対応したSyslogポートへ接続して証明書情報を取得することができます。エラーがある場合はそのコマンド結果に表示されます。

うまく行く場合は、例として以下の結果が表示されます。

ここではLSCサーバのIPアドレスを 172.168.0.1(ホスト名 xxx.logstare.com)、TLSに対応したSyslogポートを10514としています。

# openssl s_client -connect 172.168.0.1:10514 -showcerts < /dev/null 2>&1

CONNECTED(00000003)

Can't use SSL_get_servername

depth=1 C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = RootCA, emailAddress = xxxx@logstare.com

verify error:num=19:self signed certificate in certificate chain

verify return:1

depth=1 C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = RootCA, emailAddress = xxxx@logstare.com

verify return:1

depth=0 C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = xxx.logstare.com, emailAddress = xxxx@logstare.com

verify return:1

---

Certificate chain

0 s:C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = xxx.logstare.com, emailAddress = xxxx@logstare.com

i:C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = RootCA, emailAddress = xxxx@logstare.com

-----BEGIN CERTIFICATE-----

MIIECjCCAvKgAwIBAgIJAKVIR7EPGgcrMA0GCSqGSIb3DQEBCwUAMIGhMQswCQYD

省略

eHgA6e4d8Ir3g0lCnWF4Kt+vf595CfkbUZ/FYxAG

-----END CERTIFICATE-----

1 s:C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = RootCA, emailAddress = xxxx@logstare.com

i:C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = RootCA, emailAddress = xxxx@logstare.com

-----BEGIN CERTIFICATE-----

MIIEFzCCAv+gAwIBAgIJAOw/HodauKeUMA0GCSqGSIb3DQEBCwUAMIGhMQswCQYD

省略

2aFQo+BXeSRPuQmqQSWvp2UjncuhZjGLN2mDfMcvwz3R9YEupKa86KrqOQ==

-----END CERTIFICATE-----

---

Server certificate

subject=C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = xxx.logstare.com, emailAddress = xxxx@logstare.com

issuer=C = JP, ST = Tokyo, L = Chiyoda-ku, O = LogStare corp, OU = Tech Unit, CN = RootCA, emailAddress = xxxx@logstare.com

---

No client certificate CA names sent

Peer signing digest: SHA256

Peer signature type: RSA-PSS

Server Temp Key: ECDH, P-256, 256 bits

---

SSL handshake has read 2967 bytes and written 796 bytes

Verification error: self signed certificate in certificate chain

---

New, TLSv1.3, Cipher is TLS_AES_256_GCM_SHA384

Server public key is 2048 bit

Secure Renegotiation IS NOT supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

Early data was not sent

Verify return code: 19 (self signed certificate in certificate chain)

---

DONE

以上でLSCにおけるTLS通信を使用したSYSLOG収集についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。