当記事では、PaloAlto のGlobalProtect を利用している環境において、特定アプリケーションの通信を除外(≒ローカルブレイクアウト)する方法について記載します。

目次

前提(対象アプリケーションとバージョン)

当記事でブレイクアウトの対象とするアプリケーションは、Microsoft Teams, Zoomです。

PaloAlto のバージョンは以下の通りです。

- PAN-OS

- v9.0.11

- GlobalProtect Agent

- v5.1.4

※当記事で用いる設定は、5.x系で無いと正常に動作しない可能性がございます。

- v5.1.4

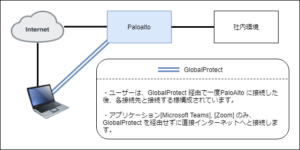

構成

設定

※GlobalProtect の基本的な設定は割愛いたします。PaloAlto TechDocs をご参照ください。

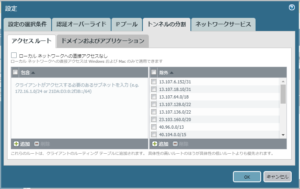

[Network > GlobalProtect ゲートウェイ > エージェント > クライアントの設定 > トンネルの分割] を設定変更していきます。

Microsoft Teams 通信のブレイクアウトは、アクセスルートより除外する事で実現します。

除外するIP アドレスはこちらを参照します。

Zoom 通信のブレイクアウトは、アプリケーションのプロセス名を直接指定する事で実現します。

Microsoft Teams 同様、IP アドレスでの制限も可能ではございますが、除外対象が膨大なため、当記事では採用しておりません。

(参照 : Network firewall or proxy server settings for Zoom – Zoom Help Center)

トラフィックの確認

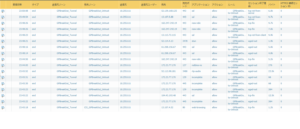

Microsoft Teams, Zoom でそれぞれ通話を行い、その後[Monitor > トラフィック] より、ログを参照します。

Microsoft Teams

Zoom

いずれもPaloAlto 上を通過していない為、ブレイクアウトは成功しております。

最後に

当記事では、Proxy, PAC ファイルをGlobalProtect ユーザが参照していないものとしております。

Proxy, PAC ファイルを参照している環境の場合は、経路が「クライアント端末→Proxy→インターネット」となる為、アクセスルートによる制限は行えません。

従って、Microsoft Teams ブレイクアウト向けPaloAlto の設定は、PAC ファイルにて制御する必要があります。

以下はその例です。実際に除外する値はこちらをご参照ください。

function FindProxyForURL (url, host) {

if(isInNet (host, "104.107.128.0", "255.255.128.0"))

return "DIRECT";

else if (isInNet (host, "13.107.128.0", "255.255.252.0"))

return "DIRECT";

else if (isInNet (host, "13.107.136.0", "255.255.252.0"))

return "DIRECT";

else if (isInNet (host, "13.107.18.10", "255.255.255.254"))

return "DIRECT";

else if (isInNet (host, "13.107.6.152", "255.255.255.254"))

return "DIRECT";

else if (isInNet (host, "13.107.64.0", "255.255.192.0"))

return "DIRECT";

else if (isInNet (host, "131.253.33.215", "255.255.255.255"))

return "DIRECT";

else if (isInNet (host, "132.245.0.0", "255.255.0.0"))

return "DIRECT";

else if (isInNet (host, "150.171.32.0", "255.255.252.0"))

return "DIRECT";

else if (isInNet (host, "150.171.40.0", "255.255.252.0"))

return "DIRECT";

else if (isInNet (host, "191.234.140.0", "255.255.252.0"))

return "DIRECT";

else if (isInNet (host, "204.79.197.215", "255.255.255.255."))

return "DIRECT";

else if (isInNet (host, "23.103.160.0", "255.255.240.0"))

return "DIRECT";

else if (isInNet (host, "40.104.0.0", "255.254.0.0"))

return "DIRECT";

else if (isInNet (host, "40.108.128.0", "255.255.128.0"))

return "DIRECT";

else if (isInNet (host, "40.96.0.0", "255.248.0.0"))

return "DIRECT";

else if (isInNet (host, "52.104.0.0", "255.252.0.0"))

return "DIRECT";

else if (isInNet (host, "52.112.0.0", "255.252.0.0"))

return "DIRECT";

else if (isInNet (host, "52.96.0.0", "255.252.0.0"))

return "DIRECT";

else if (isInNet (host, "52.120.0.0", "255.252.0.0"))

return "DIRECT";

else return "PROXY [Proxy サーバのIP アドレス:ポート番号]";

}

以上でPaloAlto のGlobalProtect を利用している環境において、特定アプリケーションの通信を除外(≒ローカルブレイクアウト)する方法の説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。