当記事では、LogStare Collector v2.1.0 build210215(以下、LSCと記載)から新規実装されたOAuth2.0認証を用いたメトリクス監視の実装例を記載します。

前提条件

Microsoft AzureにてOAuth2.0認証を行うために事前にAzure ADでアプリの登録を行います。

当記事では以下のパラメータを利用する前提となります。

- サブスクリプションID

0d0a61e5-dfe7-f20a-056-6261d522b5f3 - リソースグループ名

ExampleRG - 監視する仮想マシンの名前

LSC_test-monitor_VM - テナントID

d7bb6f24-aa26-deb5-175f-4a6b3f4e53c3 - クライアントID

60bec7ef-1eb7-0f7e-bc26-50f2476471ef - クライアントシークレット

ehyx46zwty8a-znz2uzc86gj9tjuym-sh_z

※ 上記の値はでたらめなデータの為、上記の値を利用した場合はエラーが返されます。

設定(LSC側)

LSCでメトリクス監視の設定を行います。

- REST APIを指定します。

特定のAzureVMを監視するため、以下のREST APIを指定します。

https://management.azure.com/subscriptions/{サブスクリプションID}/resourceGroups/{リソースグループ名}/providers/Microsoft.Compute/virtualMachines/{仮想マシン名}/instanceView?api-version=2020-12-01

※ ユーザの環境に合わせてメモした{サブスクリプションID}、 {リソースグループ名}、{仮想マシン名}を指定してください。

※ 2021年2月17日時点におけるAPIバージョンは[2020-12-01]が最新となります。

以下、サンプルデータを利用したRESTAPIの形となります。https://management.azure.com/subscriptions/0d0a61e5-dfe7-f20a-056-6261d522b5f3/resourceGroups/ExampleRG/providers/Microsoft.Compute/virtualMachines/LSC_test-monitort_VM/instanceView?api-version=2020-12-01

なお、METRICS監視では、登録する機器のIPアドレスは問わないため、当記事では「127.0.0.1」を使用します。

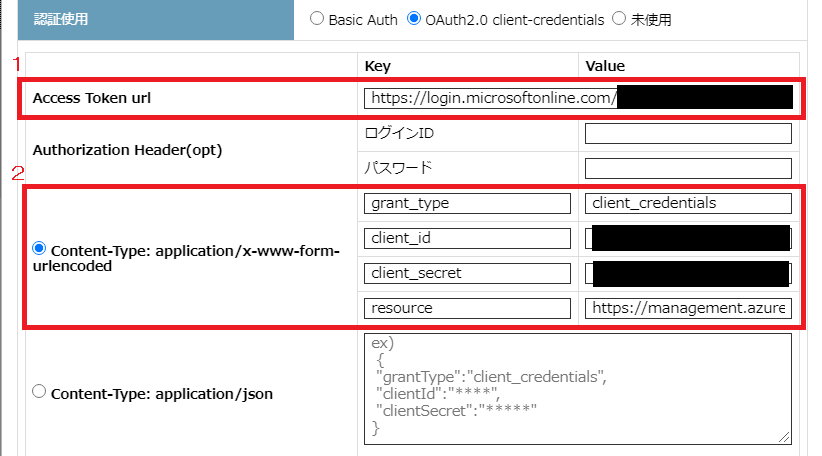

- OAuth2.0 client-credentials認証の設定をします。

- トークンを取得するためのURLを指定します。

今回、OAuth2.0 client-credentials認証のため、以下のURLを指定します。

https://login.microsoftonline.com/{テナントID}/oauth2/token

※ ユーザの環境に合わせてメモした{テナントID}を指定してください。

以下、サンプルデータを利用したAccess Token URLとなります。https://login.microsoftonline.com/d7bb6f24-aa26-deb5-175f-4a6b3f4e53c3/oauth2/token

- 認証情報を設定します。

Azureがサポートしているデータの形式は「Content-Type: application/x-www-form-urlencoded」となります。

必要となる認証情報は以下の通りです。key value grant_type client_credentials client_id クライアントID client_secret クライアントシークレット resource https://management.azure.com/

- トークンを取得するためのURLを指定します。

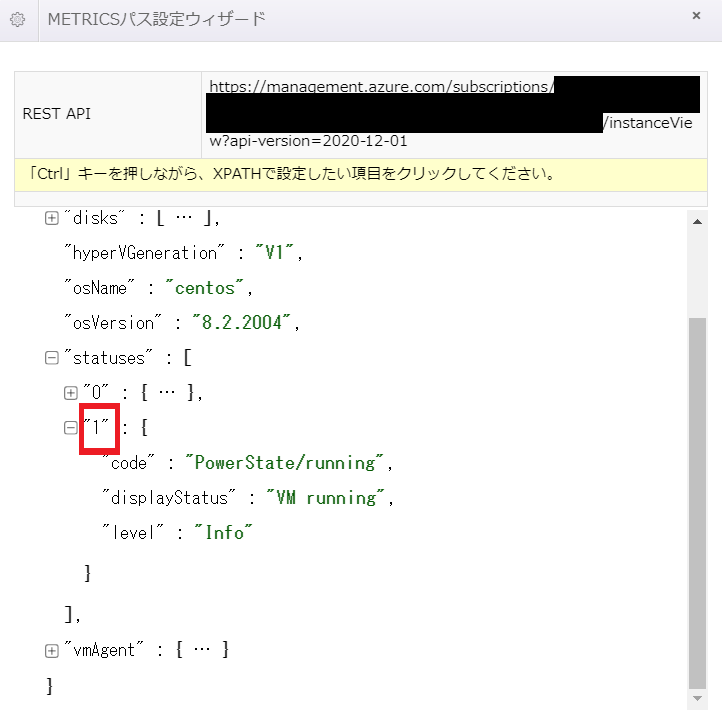

- METRICSパスを指定します。

wizardを押下します。

画面が表示後、赤枠で囲っている部分を選択します。

※ " "で囲われている部分が選択可能となります。

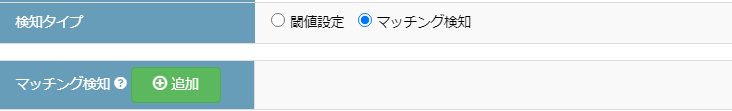

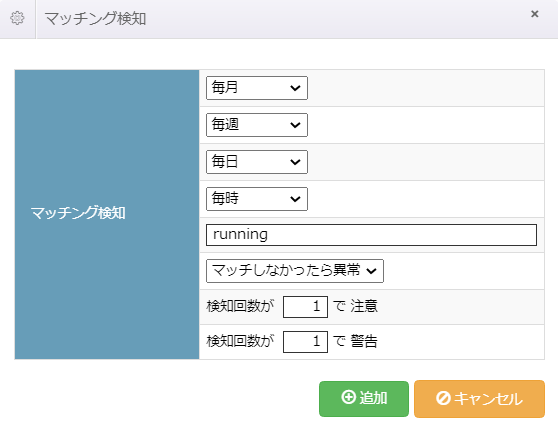

- マッチング検知を設定します。

検知タイプで「マッチング検知」を選択します。

追加を押下し、以下の内容を設定します。

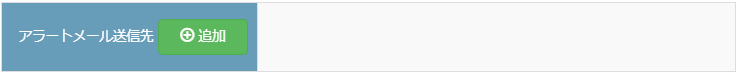

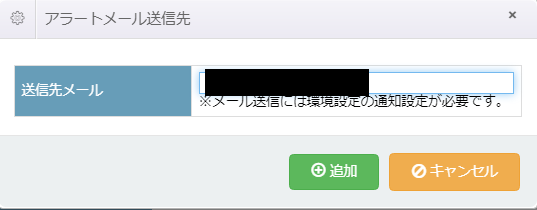

- アラートメールを設定します。

アラートメール送信先の追加を押下します。

ポップアップした画面でメールアドレスを指定する事で異常発生時にアラートメールを受信できます。

※ アラートメール機能を使用する際は事前に環境設定 > メール通知の設定が必要となります。

メール通知の設定については以下の記事をご参照し設定してください。

アラートメールの仕様(環境設定/個別設定)

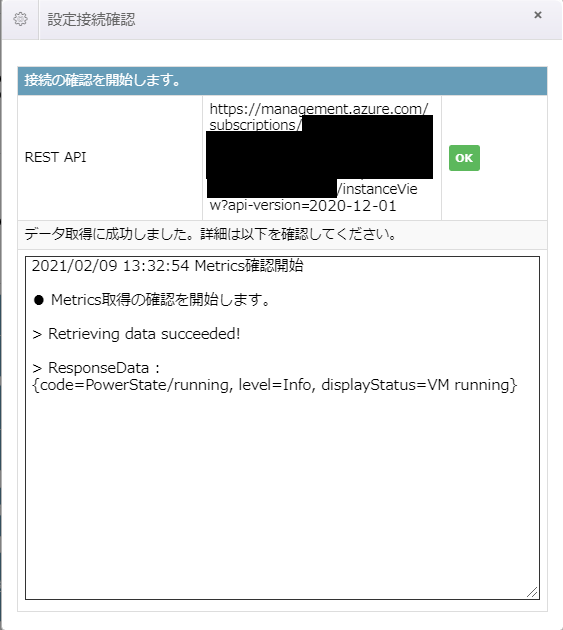

- テストを押下し、実際に取得できているかを確認します。

アラートメールの確認

上記の設定を行うことでAzureVMのステータスが「running」以外に遷移したことをアラートメールにより確認することができます。

以上でメトリクス監視を利用した特定のAzureVMのステータス監視についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。