当記事では、FortiGateにおける送信元NAT(Source NAT)/宛先NAT(Destination NAT)の設定方法について記載します。

目次

前提条件

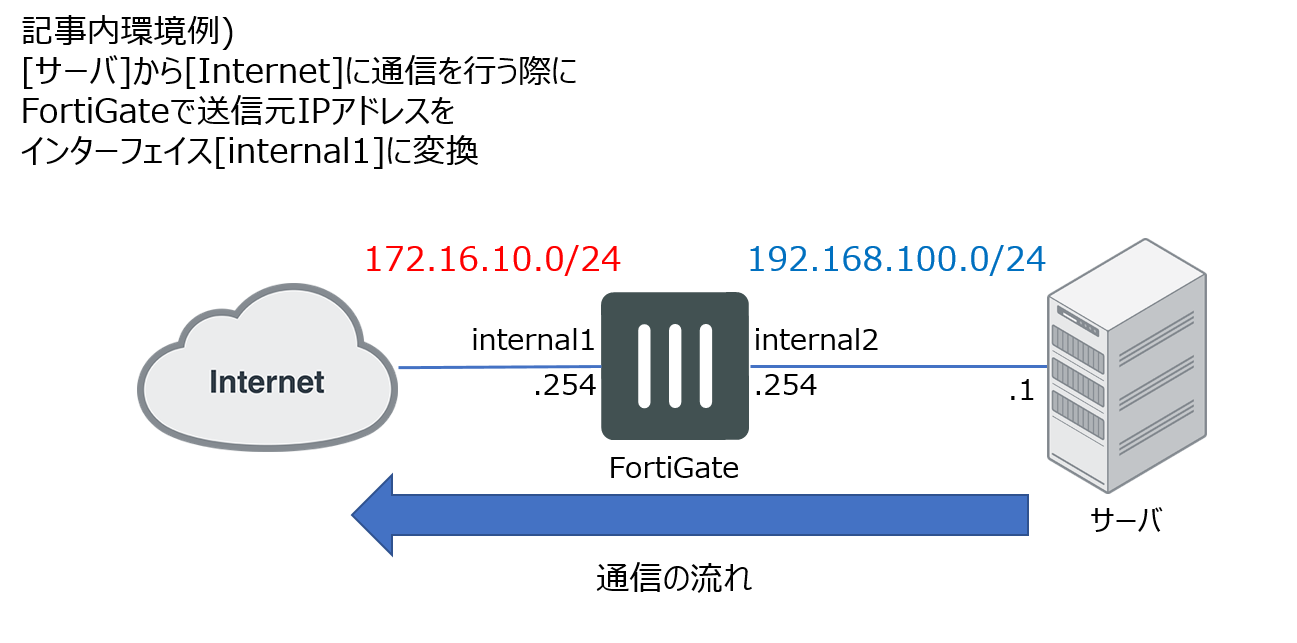

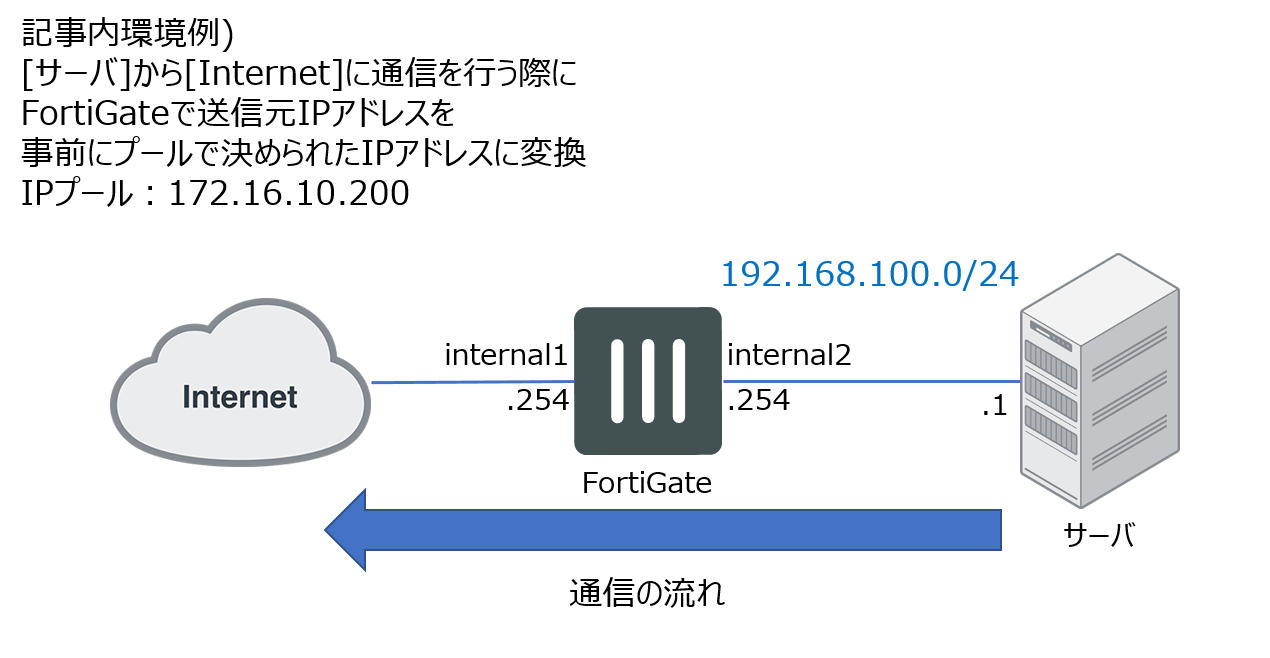

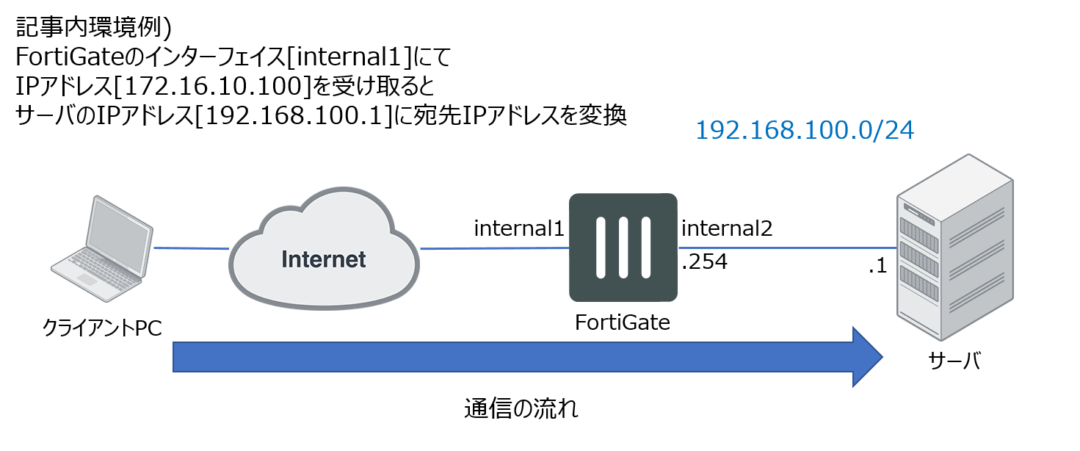

本記事内の環境は、FortiGateのinternal1を外部側(172.16.10.0/24)、internal2を内部側(192.168.100.0/24)として設定します。

また、記事内で利用しているFortiGate のバージョン及び動作モードは以下の通りです。

- FortiOS

- v6.4.2 build 1723

- 動作モード

- NATモード

NATとは

NATとは、送信元IPアドレスもしくは宛先IPアドレスを事前に決められたルールに従い別のIPアドレスに変換する機能になります。

送信元NAT/宛先NATとは

送信元NATは、NAT機能により送信元IPアドレスが変換されることを指し、宛先NATは、NAT機能により宛先IPアドレスが変換されることを指します。

送信元NATの設定方法

FortiGateで送信元NATを行う場合、以下の2つの方法があります。

- 発信インターフェイスのアドレスを使用

- ダイナミックIPプールを使用

発信インターフェイスのアドレスを使用した設定方法

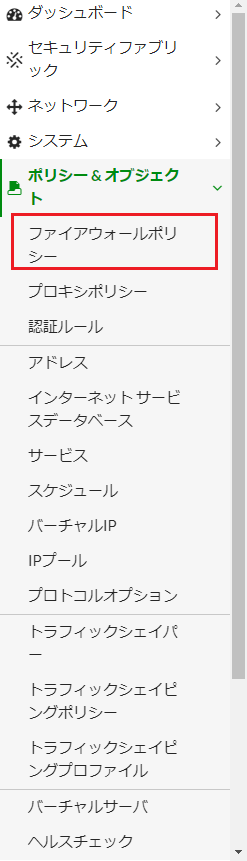

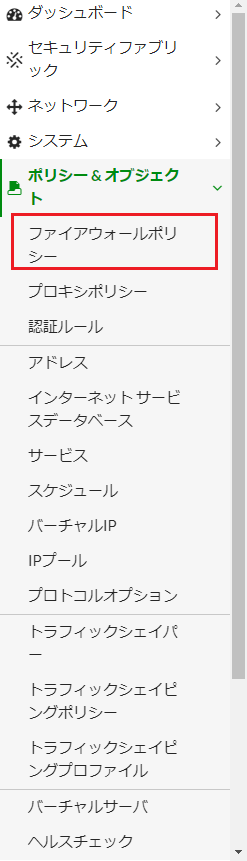

- [ポリシー&オブジェクト] > [ファイアウォールポリシー]を選択します。

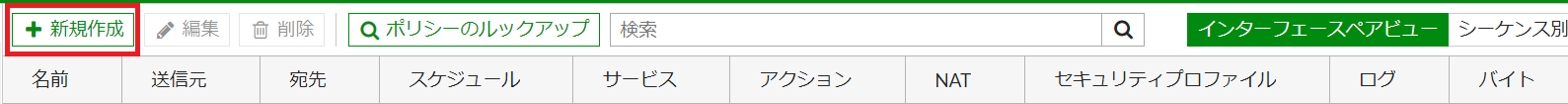

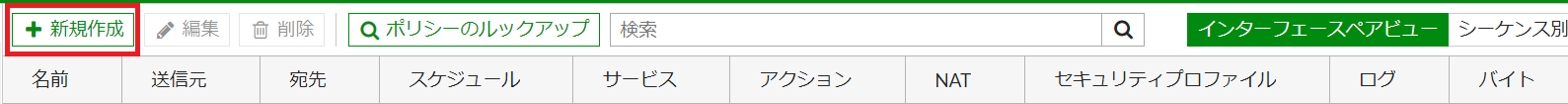

- [新規作成]を選択します。

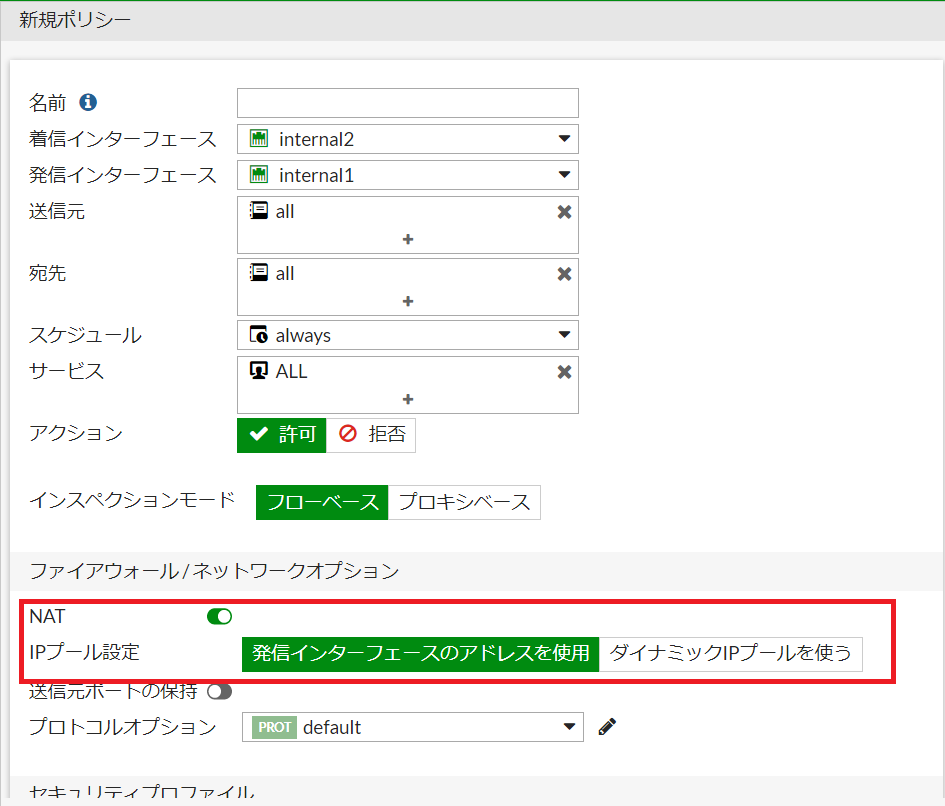

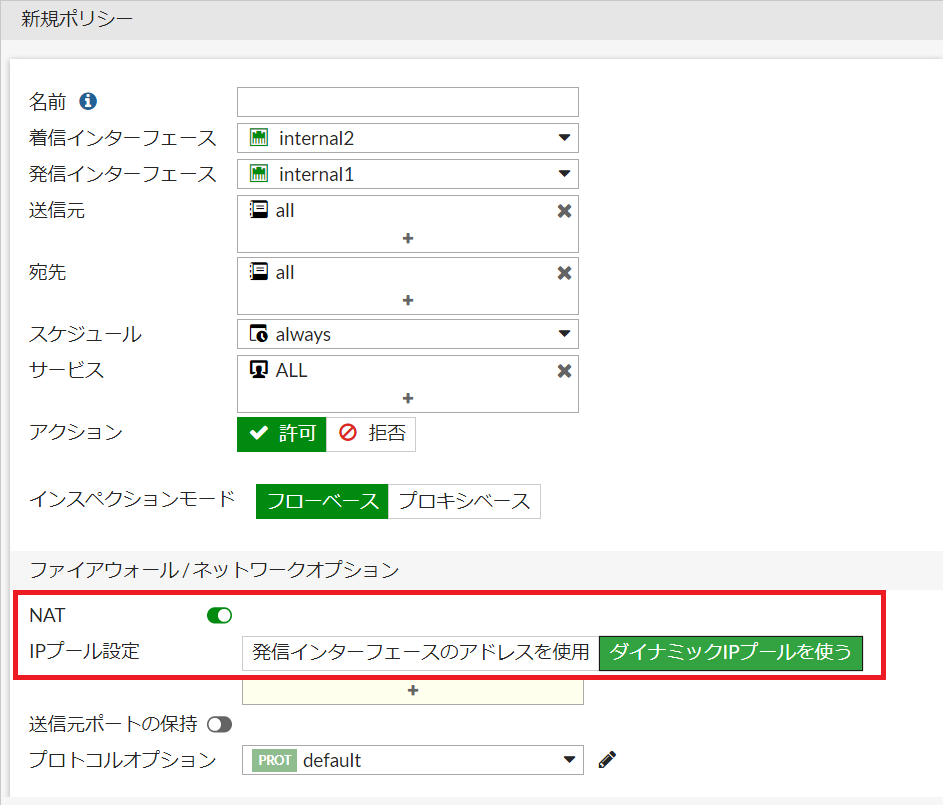

- ポリシーを作成し、赤枠のファイアウォール/ネットワークオプション内の[NAT]を有効化し、[IPプール設定]にて[発信インターフェイスのアドレスを使用]を選択します。

- [OK]を選択すると、設定したポリシーが作成されます。

ダイナミックIPプールを使用した設定方法

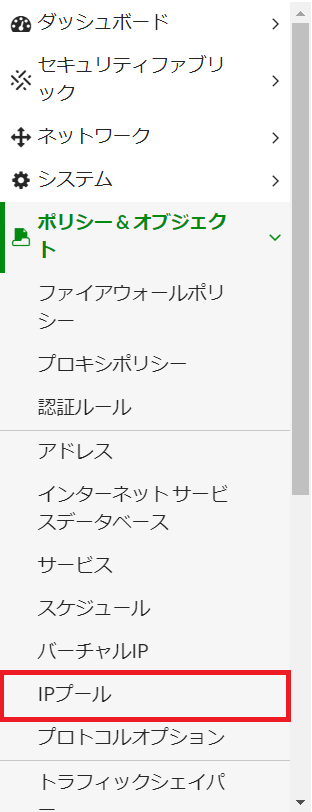

- [ポリシー&オブジェクト] > [IPプール]を選択します。

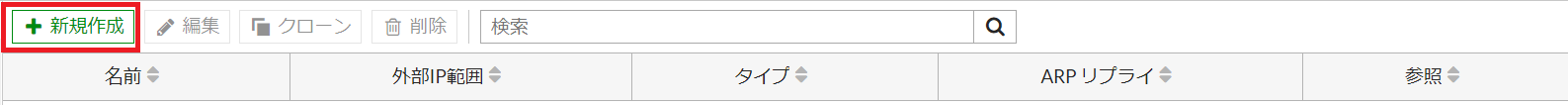

- [新規作成]を選択します。

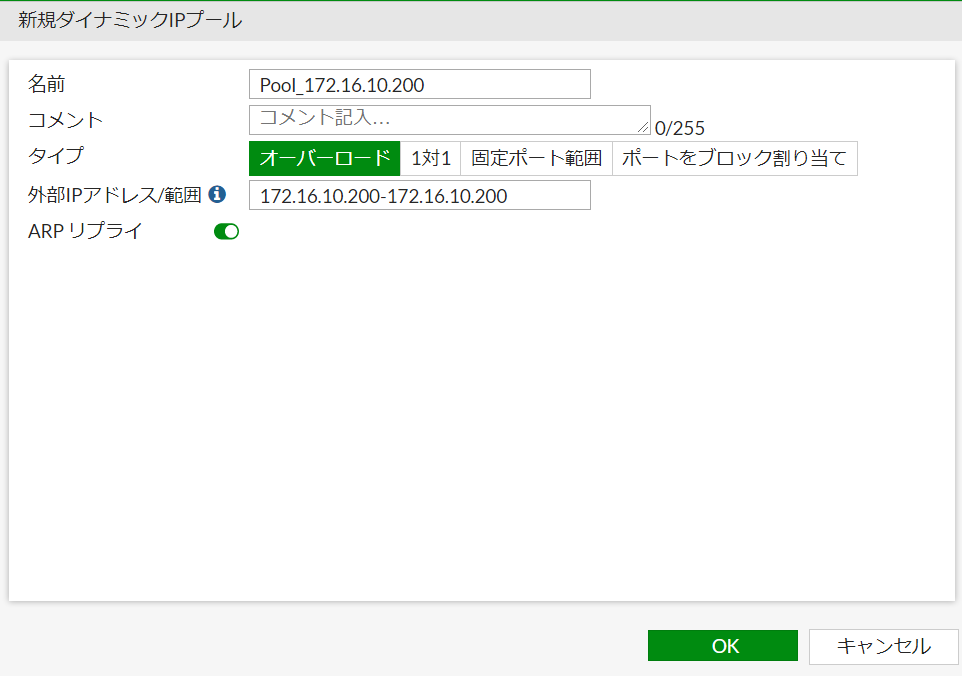

- 各項目を設定します。

- 名前:任意

- タイプ:今回は、[オーバーロード]を設定します。

- オーバーロード:外部1IPアドレス1個に対して、60416個の内部からのIPアドレスを変換する可能です。

- 1対1:1つの内部IPアドレスに対して1つの外部IPアドレスが利用されます。下の外部IPアドレス/範囲にて指定されたIPアドレスの数だけ変換することが可能です。

- 固定ポート範囲:外部IPアドレス/範囲と内部IPアドレスを指定します。指定した内部IPアドレスごとに変換される外部IPアドレス及びポート番号範囲が決定します。

- ポートをブロック割り当て:外部IPアドレス/範囲とブロックサイズ及びユーザーあたりのブロック数を指定します。ブロックサイズは、1ブロックに含まれるポート番号の数でユーザーあたりのブロック数は、内部IPアドレスが使用できるブロック数を意味します。

- 外部IPアドレス/範囲:NAT変換後の送信元IPアドレスを設定します。

今回は、[172.16.10.200-172.16.10.200]を設定します。 - ARPリプライ:有効

- [ポリシー&オブジェクト] > [ファイアウォールポリシー]を選択します。

- [新規作成]を選択します。

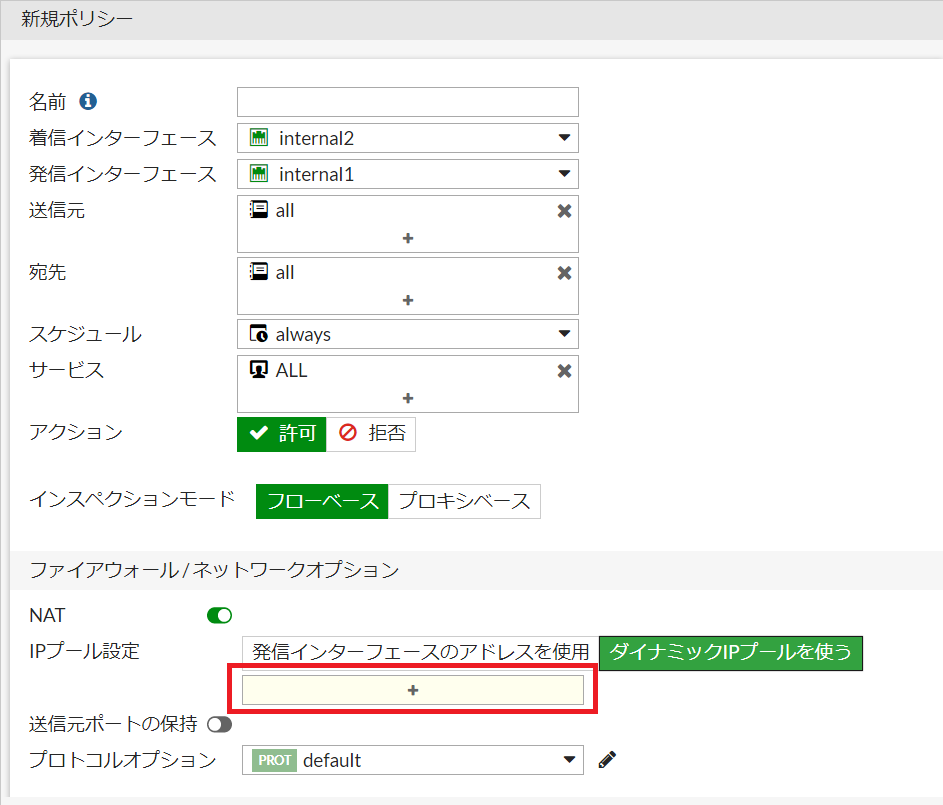

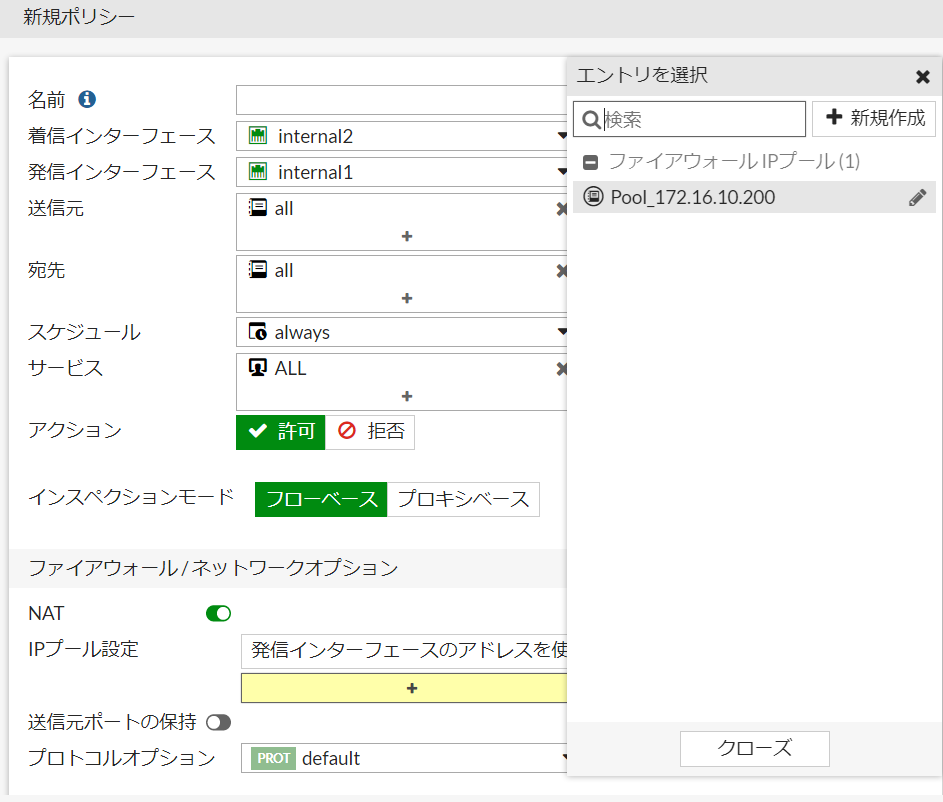

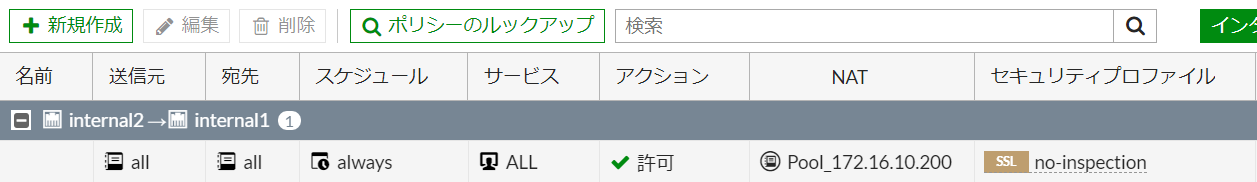

- ポリシーを作成し、赤枠のファイアウォール/ネットワークオプション内の[NAT]を有効化し、[IPプール設定]にて[ダイナミックIPプールを使う]を選択します。

- 赤枠の部分をクリックします。

- 右側から表示されたメニューより3にて作成したIPプールを選択します。

- [OK]を選択すると、設定したポリシーが作成されます。

宛先NATの設定方法

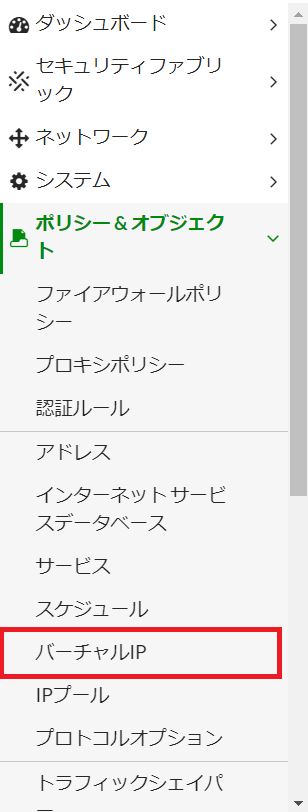

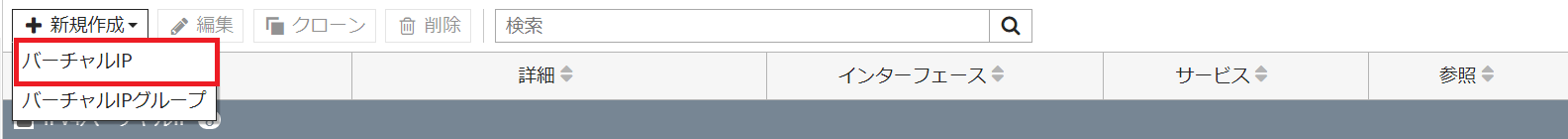

- [ポリシー&オブジェクト] > [バーチャルIP]を選択します。

- [新規作成] > [バーチャルIP]を選択します。

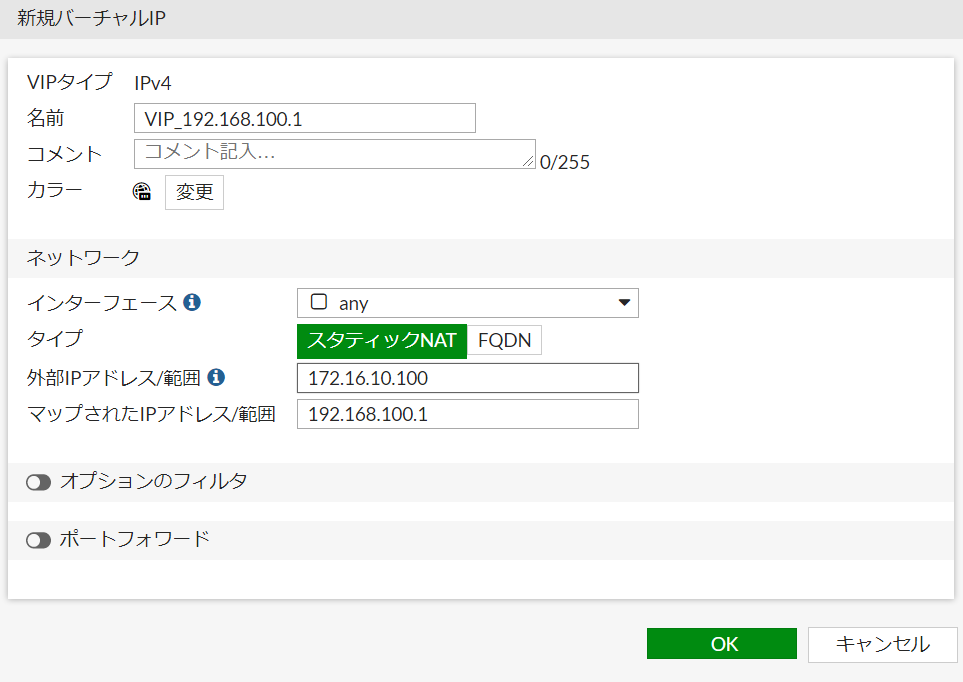

- 各項目を設定します。

- 名前:任意

- インターフェイス:any

※インターフェイスを指定することも可能です。 - タイプ:スタティックNAT

- 外部IPアドレス/範囲:外部からアクセスする際のIPアドレス

今回は[172.16.10.100]を設定します。 - マップされたIPアドレス/範囲:実サーバ等のIPアドレス

今回は[192.168.100.1]を設定します。

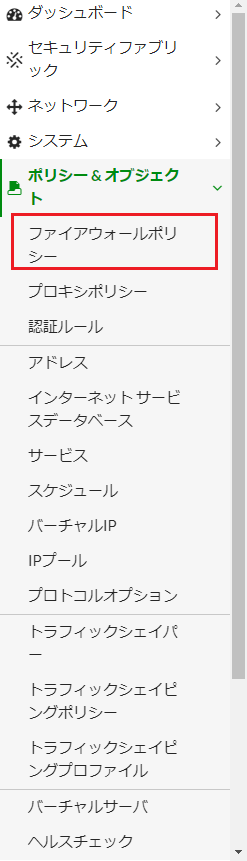

- [ポリシー&オブジェクト] > [ファイアウォールポリシー]を選択します。

- [新規作成]を選択します。

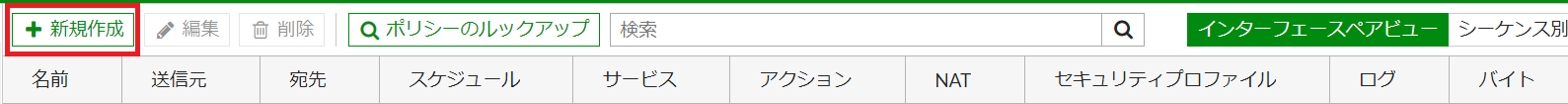

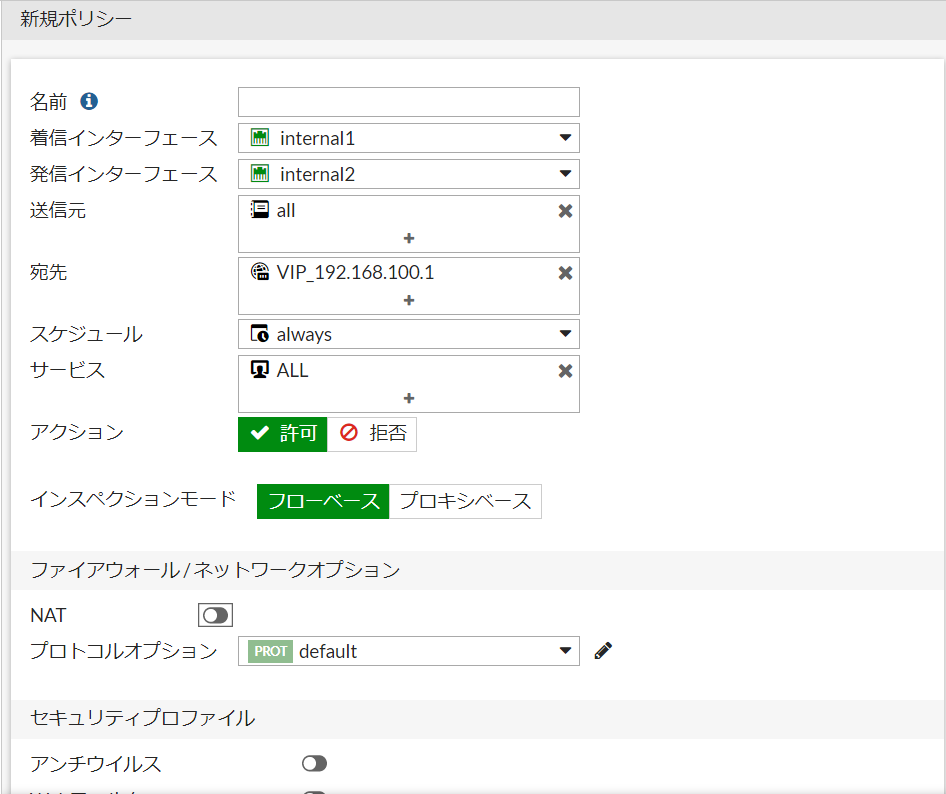

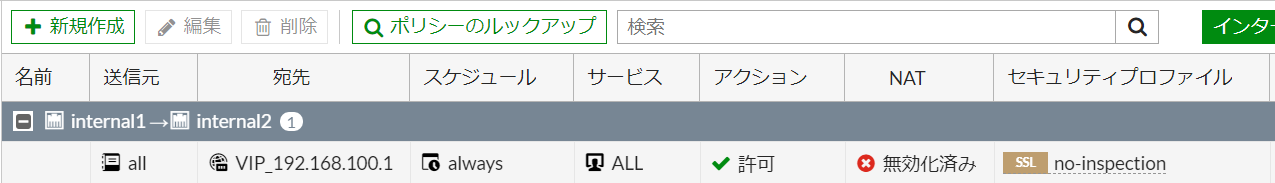

- 各項目を設定します。

- 着信インターフェイス:internal1

- 発信インターフェイス:internal2

- 送信元:all

- 宛先:3にて作成したバーチャルIPを指定

- サービス:任意のサービス(プロトコル)を指定します。

※今回は[all]ですべてのサービスを指定していますが、環境に合わせた適切なサービスを設定することを推奨します。

- [OK]を選択すると、設定したポリシーが作成されます。

Tips

バーチャルIP利用時のサーバ発の通信について

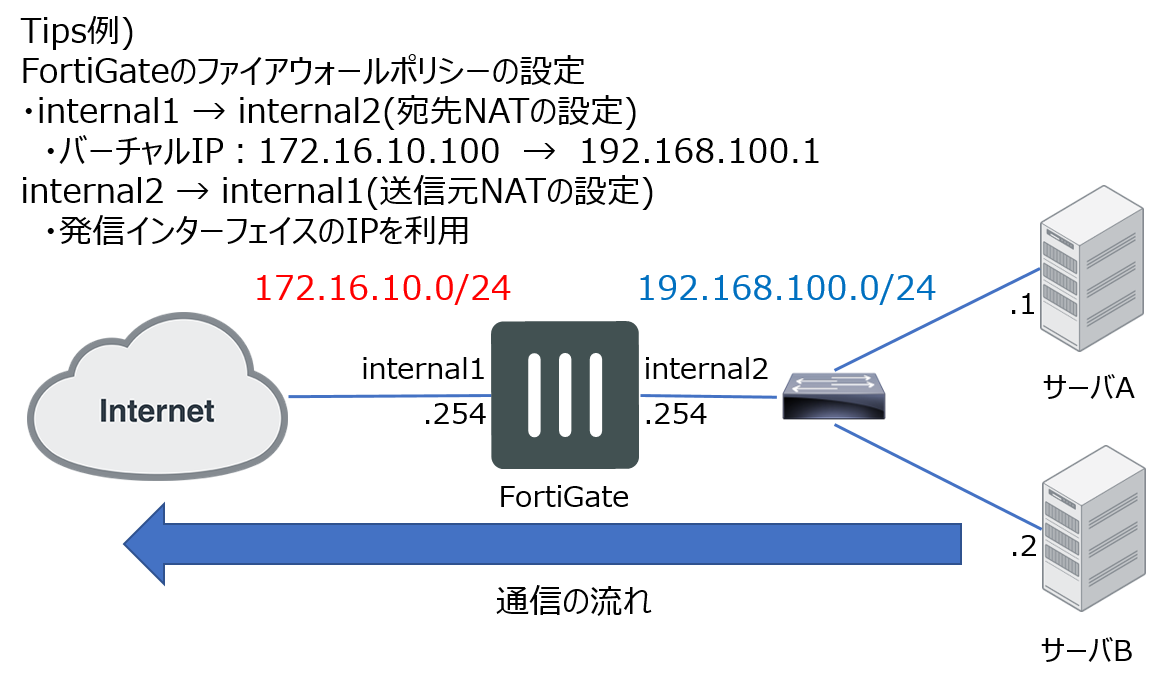

FortiGateのファイアウォールポリシー

上記の環境及び設定を行い、サーバからインターネットに通信を行った際のNAT変換後の送信元IPアドレスは次の通りになります。

- サーバAからインターネット

- NAT変換後の送信元IPアドレス:172.16.10.100

- サーバBからインターネット

- NAT変換後の送信元IPアドレス:172.16.10.254

バーチャルIP利用時、サーバAの送信元IPアドレスはバーチャルIPにNATされます。

ただし、送信元NAT設定でIPプールを使用している場合、IPプールが送信元IPアドレスとなります。

NATが行われているかの確認について

NATが正しく行われているかは、ログを見ることで確認することが可能です。

ログが表示されない場合は、以下の記事をご参照いただき設定変更をお願いします。

FortiGateで転送トラフィックログをGUIに表示する方法

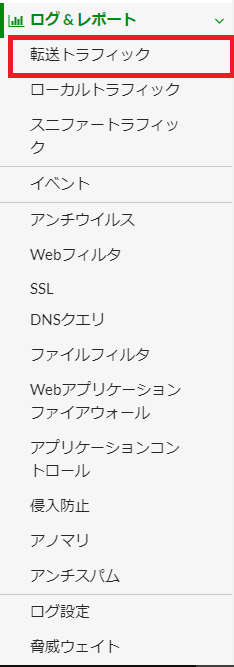

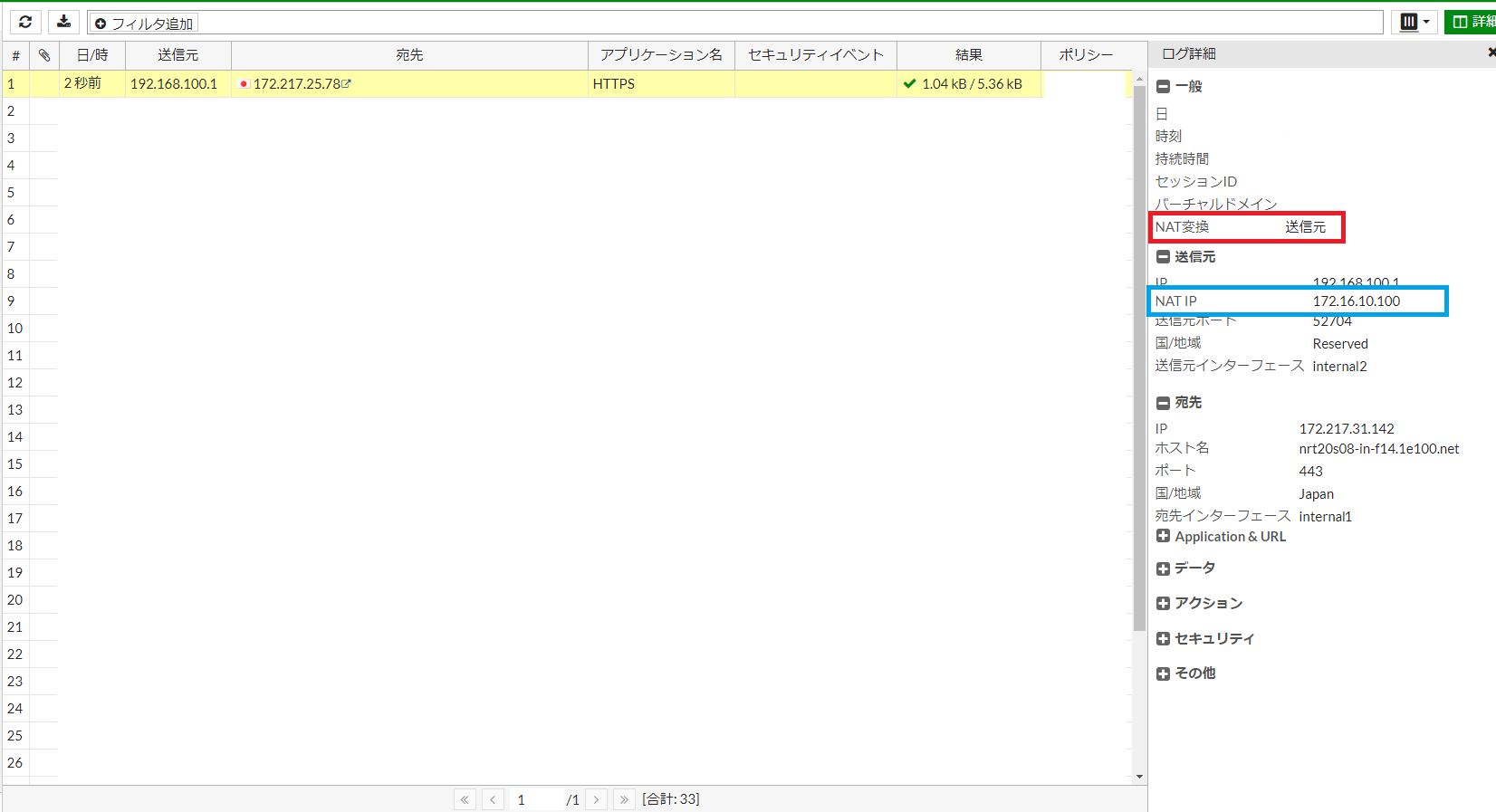

- [ログ&レポート] > [転送トラフィック]を選択します。

- ログを選択すると、右側にログ詳細が表示されます。

赤枠が送信元NAT/宛先NATの変換方法を表し、青枠がNAT変換されたIPアドレスを表します。

※今回は、送信元NATを行っているログを表しております。

以上でFortiGateにおける送信元NAT/宛先NATの設定方法についての説明を終了します。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。