Linux版、Windows版それぞれ以下の方法にてwebアクセスポートを変更できます。

https化した場合のwebアクセスポート変更については下記を参考に変更してください。

LogStare CollectorにおけるSSL化(HTTPS化) Windows版

LogStare CollectorにおけるSSL化(HTTPS化) Linux版

Linux版

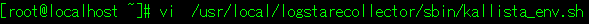

- インストール先/logstarecollector/sbin/配下のkallista_env.sh ファイルを編集します。

- kallista_env.shファイル内のLISTEN_PORT=80を任意のポート番号に変更します。

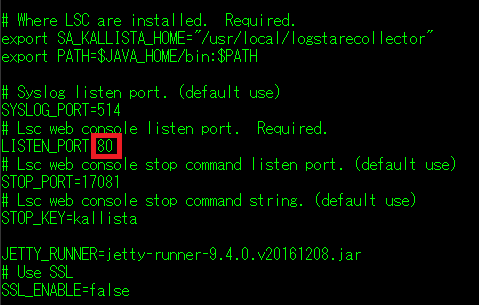

例:LISTEN_PORT=81

デフォルト設定

ポートをデフォルトの80番ポートから81番ポートに変更した例

- 保存後、LSCを再起動します。

Attention!:

ポートを変更した場合、LSCにログインする際ポートを指定する必要があります。

ポートを81番に変更した場合:http://[LSCサーバのIPアドレス]:81※ポート番号はIPアドレスの後ろに「:xx」という形で指定します。

Windows版

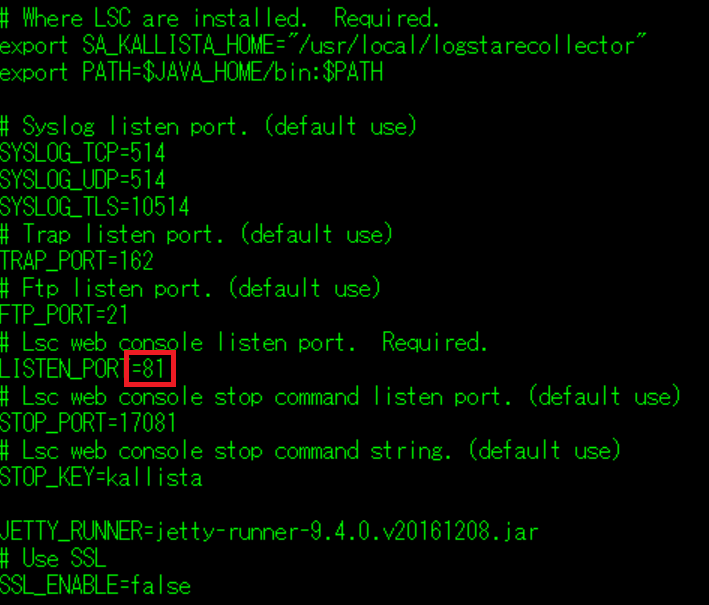

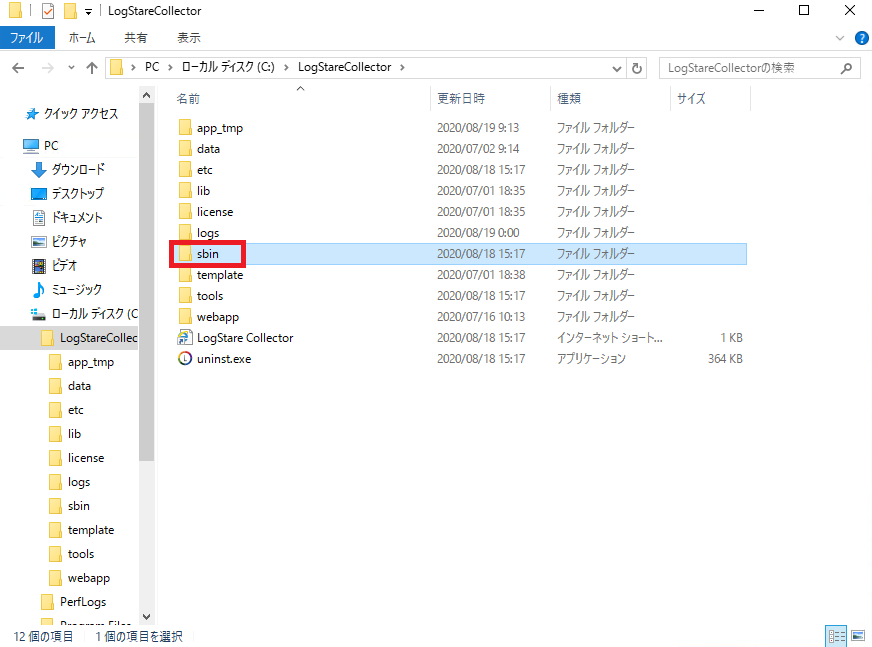

- インストール先/logstarecollector/配下のsbinフォルダをクリックします。

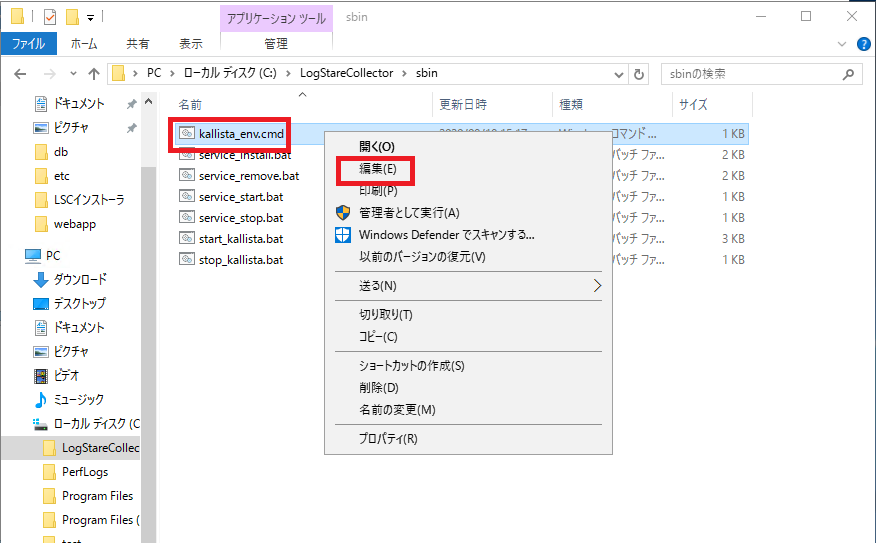

- kallista_env.cmdファイルを右クリックして、【編集】を選択します。

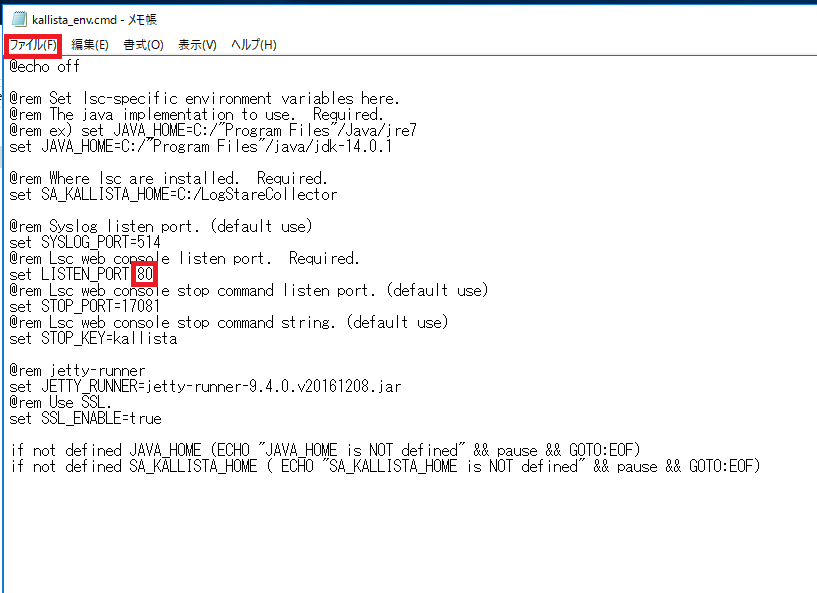

- kallista_env.cmdファイル内のデフォルトの設定LISTEN_PORT=80を任意のポート番号に変更します。

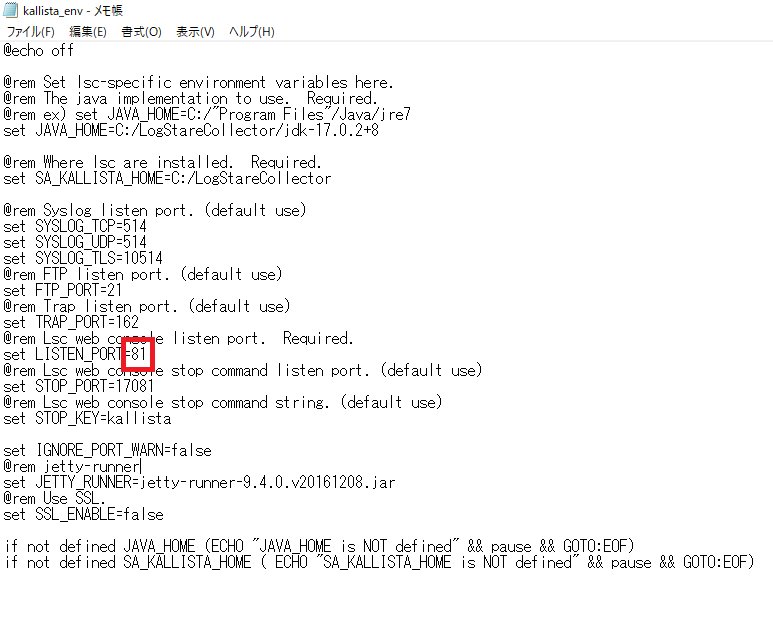

例:LISTEN_PORT=81

変更後、【ファイル】>【上書き保存】をクリックします。

デフォルト設定

ポートをデフォルトの80番ポートから81番ポートに変更した例

- 保存後、LSCを再起動します。

Attention!:

ポートを変更した場合、LSCにログインする際ポートを指定する必要があります。

ポートを81番に変更した場合:http://[LSCサーバのIPアドレス]:81※ポート番号はIPアドレスの後ろに「:xx」という形で指定します。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。