当記事では、WatchGuard社FireboxシリーズのログをSyslogを用いて転送し収集する方法について記載します。

目次

対象バージョン

Fireware v12.7.1 Build 644848

※当記事では、VMware ESXi7上に構築したFirebox V smallによる検証結果をもとに執筆しております。

前提条件

管理者権限をもつユーザで、ブラウザからWebインターフェースへアクセスできることとします。

トラフィックの通信を許可/拒否するファイアウォールポリシーは設定済みであるとします。

Webインターフェースの基本的な操作(設定のsave等)については記載を割愛しております。

Webインターフェースで設定すること

Syslog転送の設定

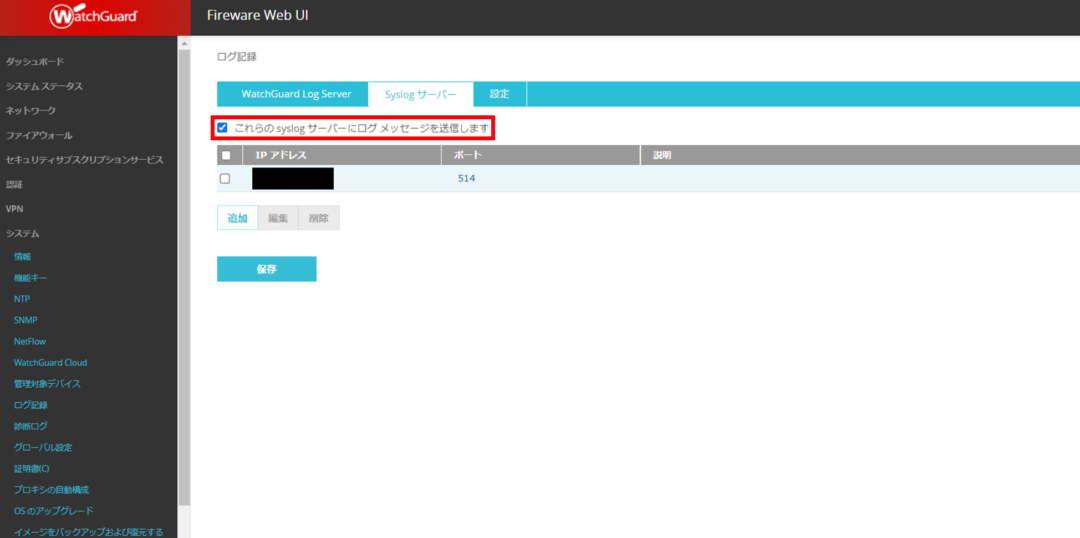

[システム]>[ログ記録]へ移動し、以下のように設定します。

1.[Syslogサーバー]タブを選択します。

2.「これらのsyslogサーバーにログメッセージを送信します」にチェックを入れます。

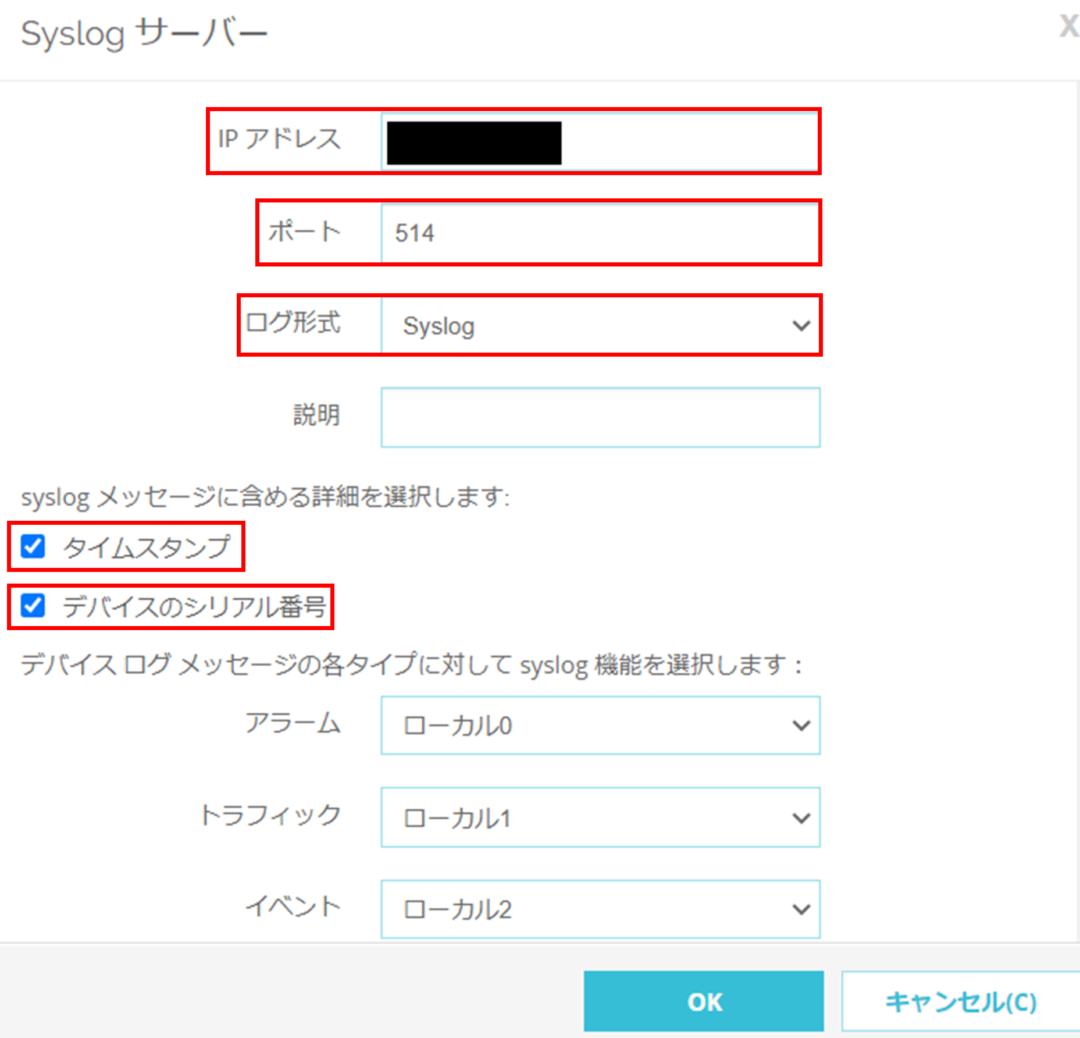

3.「追加」をクリックし、SyslogサーバーのIPアドレス及びポート番号、ログ形式を設定します。

「タイムスタンプ」、「デバイスのシリアル番号」の箇所は特にチェックを入れる必要はありません。

なお、チェックを入れた場合も解析はできますが、レポートにはタイムスタンプ、シリアル番号は表示されません(LogStare Collectorでの生ログには出てきます)

※その他の設定は、デフォルト値にします。

ファイアウォールポリシーの設定

[ファイアウォール]>[ファイアウォールポリシー]へ移動し、以下のように設定します。

※ファイアウォールポリシーのトラフィックログを収集しない場合は、ファイアウォールポリシーの設定は不要です。イベントログ(SSLVPNログイン、認証失敗等)はデフォルトの設定で収集できます。

1.トラフィックログを収集するファイアウォールポリシーを選択します。

2.ログ記録の「ログメッセージの送信」または「レポート用のログメッセージを送信する」にチェックを入れます。(両方チェックを入れることも可能)

※当社では、セキュリティポリシーが許可の場合は「レポート用のログメッセージを送信する」、拒否の場合は「ログメッセージの送信」を選ぶことを想定しております。

「ログメッセージの送信」をチェックした場合は、以下のログのようにトラフィックのプロトコルの詳細(赤字の部分)がログとして出力されます。

Sep 21 17:09:52 WatchGuard-XTM (シリアル番号) (2021-09-21T08:09:52) firewall: msg_id="3000-0148" Allow Trusted External 52 tcp 20 127 (送信元IPアドレス) (宛先IPアドレス) (送信元ポート番号) (宛先ポート番号) offset 8 S 2038682253 win 65535 geo_dst="JPN" (HTTPS-00)

「レポート用のログメッセージを送信する」をチェックした場合は、以下のログのように送信/受信バイト数等(赤字の部分)がログとして出力されます。

Sep 21 14:45:17 WatchGuard-XTM (シリアル番号) (2021-09-21T05:45:17) firewall: msg_id="3000-0151" Allow Trusted External tcp (送信元IPアドレス) (宛先IPアドレス) (送信元ポート番号) (宛先ポート番号) geo_dst="JPN" duration="62" sent_bytes="5726" rcvd_bytes="17572" (HTTPS-00)

ログフォーマットの詳細は、WatchGuard社のFirewareLogCatalogをご参照ください。

WatchGuard社:FirewareLogCatalog

LogStare Collectorにて設定すること

1.Fireboxより転送されたログは「SYSLOG収集」にてLogSatre Collectorで受信します。「SYSLOG収集」につきましては、以下の記事をご参照ください。

2.「SYSLOG収集」にて利用されるポート番号はデフォルトでtcp/udp共に514となっています。環境設定より「SYSLOG収集」にて利用されるポート番号を変更することで514以外のポートで「SYSLOG収集」が可能となります。環境設定につきましては、以下の記事をご参照ください。

LogStare Reporter / LogStare Quintでのレポート例

当社のLogStare Reporter及びLogStare QuintはFireboxのログの可視化に対応しております。

※LogStare Reporter / LogStare Quintについて詳しくは以下のページをご覧ください

以下はレポートの一例です。

時間帯別全トラフィック集計レポート

Fireboxを経由するトラフィックの件数を時間帯別に確認できます。

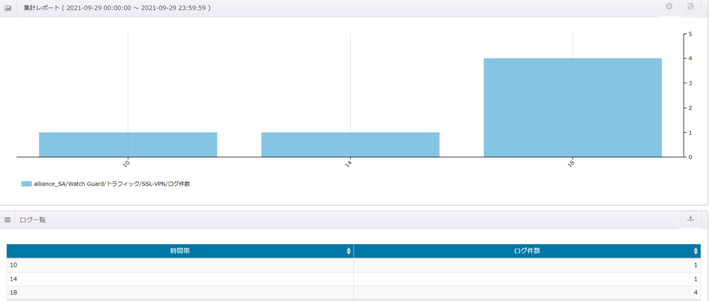

時間帯別SSLVPNログイン集計レポート

SSLVPNログイン件数を時間帯別に確認できます。

時間帯別認証失敗集計レポート

WebインターフェースへのアクセスやSSLVPN等におけるユーザ認証の失敗した件数を時間帯別に確認できます。

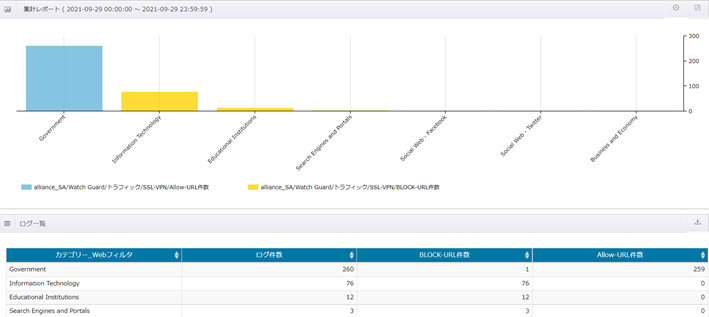

カテゴリ別Webフィルタ集計レポート

Webサイトのカテゴリ別にログ件数を確認できます。

以上で、WatchGuard社FireboxシリーズのログをSyslogを用いて転送し収集する方法についての説明は終了となります。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。