SecuAvail NEWS(Vol.8 2015年9・10月号)

意外な落とし穴!?UTM流行期におけるProxyの存在

情報セキュリティ通信 脅威動向

弊社lPS運用サービスにて検知した

弊社lPS運用サービスにて検知した2015年6月脅威件数による動向

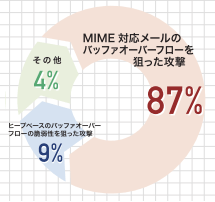

2015年6月に弊社IPSで検知した脅威件数の集計である。

5月に比べて脅威件数自体は増えているが、1位の『MIME対応メールのバッファオーバーフローを狙った攻撃』の件数増加に起因する。

それ以外は、概ね脅威内容、件数ともに大きな変化は見られない。ランキング上位は、HTTP系の攻撃とMailサーバを狙った攻撃が多い傾向にある。

| 検知した脅威の内容 | ||

|---|---|---|

| 1位 | MIME対応メールのバッファオーバーフローを狙った攻撃 | 6,971 |

| 2位 | ヒープベースのバッファオーバーフローの脆弱性を狙った攻撃 | 725 |

| 3位 | MS Exchangeでリモートでのコードの実行を引き起こす攻撃 | 80 |

| 4位 | Bash(ShellShock)の脆弱性を狙った攻撃 | 77 |

| 5位 | MS IISの脆弱性を狙った攻撃 | 40 |

| 6位 | Apacheの脆弱性を狙った攻撃 | 24 |

| 7位 | Shellコマンドインジェクション攻撃 | 20 |

| 8位 | PHP include関数を狙った攻事 | 20 |

| 9位 | Heartbleedの脆弱性を狙った攻撃 | 15 |

| 10位 | HTTP GETリクエストを利用した攻撃 | 14 |

| - | その他 | 58 |

| 合計 | 8,050 | |

※弊社IPS運用サービスにて検知した「High」アラートの集計結果

今号はProxyサーバの必要性について特集号とした。通常DMZに配置され、内部からのWebアクセスのゲートウェイとして稼働する。導入メリットは、Webアクセスを一元管理できることである。そのため、Webアクセスのポリシーや効果的なセキュリティ対策の設定をー箇所で行うことができる。

また、キャッシュにより、トラフィックを削減できるという効果もある。しかしながら、ゲートウェイ機能を担うものがFW(UTM)製品とProxyサーバの2つになるとログ管理が煩雑になるという問題が出てくる。更に可能性は低いが、Proxyサーバの稼働自体がセキュリティリスクになる恐れがある。

それは、あるユーザが危険なサイトで、マルウェアに感染した場合、違うユーザが同じサイトにアクセスするとサーバで保持しているキャッシュを介して同じマルウェアに感染する可能性がある。当該のサイトで既に対策されていたとしてもである。

一方で、近年では、UTM製品の台頭で一元的な運用管理は、Proxyサーバを設置しなくても可能となった。どちらも一長一短ではあるが最終的には、自社の運用体系に合致するようUTMとProxyサーバの導入を決定する必要がある。システムを見直すタイミングで新機能を増やすことに目が向きがちになるが不要なものをなくす方向への視点も重要である。