当記事では、ApresiaNP2100-24T4XにおけるSyslog、SNMP、SNMP-Trapの設定方法について解説します。

これらの監視項目をLogStare Collector (以下LSC) にて収集・監視できるよう設定します。

目次

はじめに

機器情報

ハードウェア:ApresiaNP2100-24T4X(ApresiaNP2100シリーズ)

対象バージョン:ver. 1.13.02

前提条件

管理アクセス用IPアドレス:172.23.61.172をmgmtインターフェースに割り振っています。

SNMPバージョン:v2cのみとします。

SYSLOG設定

重大度レベルが informational より高いシステムメッセージを、Syslogサーバー(今回はLSC) 172.23.61.84 にロギングする方法を示します。

APRESIA側の設定

●CLI

| 設定コマンド

# configure terminal (config)# logging server 172.23.61.84 severity informational |

※UDP portやFacilityはデフォルトのままなので、入力する必要はございません。

上記コマンド投入後、show running-configで以下の表示がされることを確認します。

| # SYSLOG

logging server 172.23.61.84 severity informational facility 23 port 514 |

LSC側の設定

LSCでのSyslogの設定方法については、以下の記事をご参照ください。

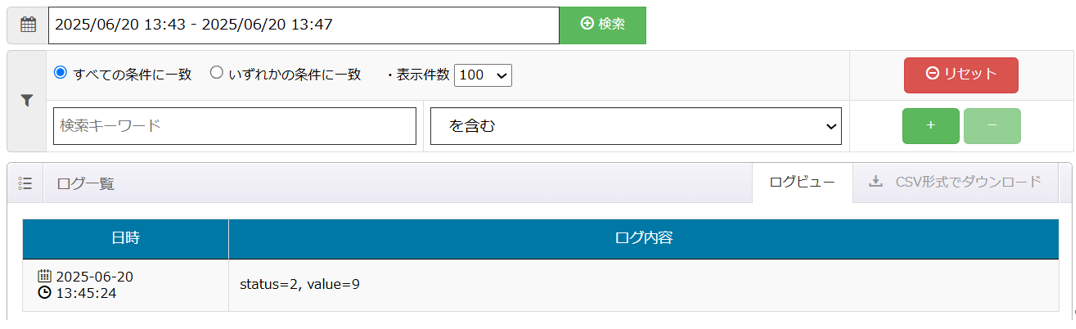

こちらの設定が完了すると、以下のようにLSCにログが出力されるようになります。

取得例)インターフェースのリンクアップ/ダウンを出力

SNMP設定

機器を監視・管理するためにSNMPの設定を行います。トラフィック情報やCPU使用率、メモリ使用率等を可視化できます。

APRESIA側の設定

●CLI

・SNMP機能の有効化

| 設定コマンド

# configure terminal (config)# snmp-server |

・SNMPコミュニティを作成

| 設定コマンド

# configure terminal (config) # snmp-server community SecuAvail ro |

※今回、コミュニティ名はSecuAvailと設定しています。またMIB情報のアクセス権限は読み込み操作のみを許可します。

上記コマンド投入後、show running-configで以下の表示がされることを確認します。

| # SNMPV3

snmp-server snmp-server group SecuAvail v1 read CommunityView notify CommunityView snmp-server group SecuAvail v2c read CommunityView notify CommunityView snmp-server community SecuAvail view CommunityView ro |

LSC側の設定

LSCでのSNMP監視の設定方法については以下の記事をご参照ください。

※SNMPバージョンは2を、SNMPコミュニティはSecuAvailを設定してください。

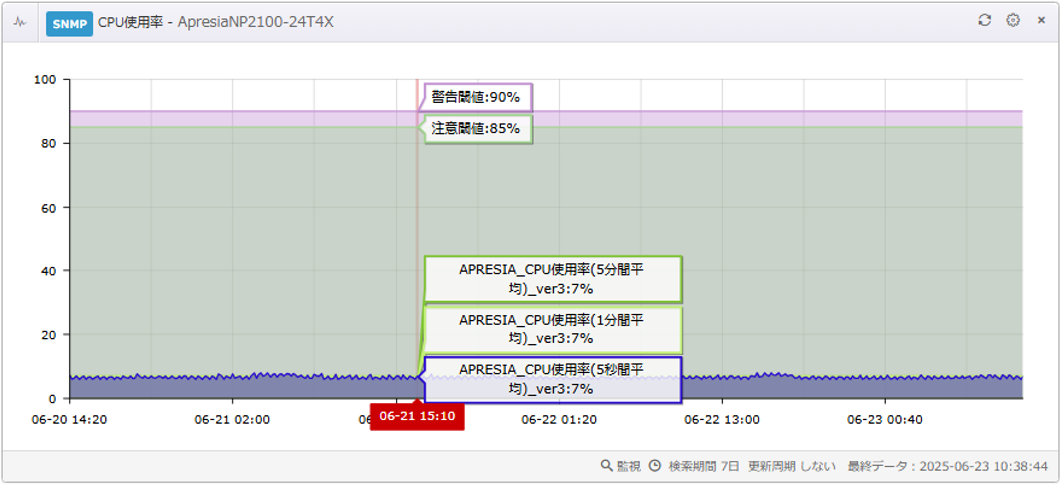

設定が完了すると、以下のようにSNMP監視を行うことが出来ます。

取得例)CPU使用率(5秒間平均)

その他監視できる項目(一例)

| 監視項目 | 説明 |

| CPU使用率 | 装置の直近5秒間、1分間、5分間の平均CPU使用率[%]を示します。 |

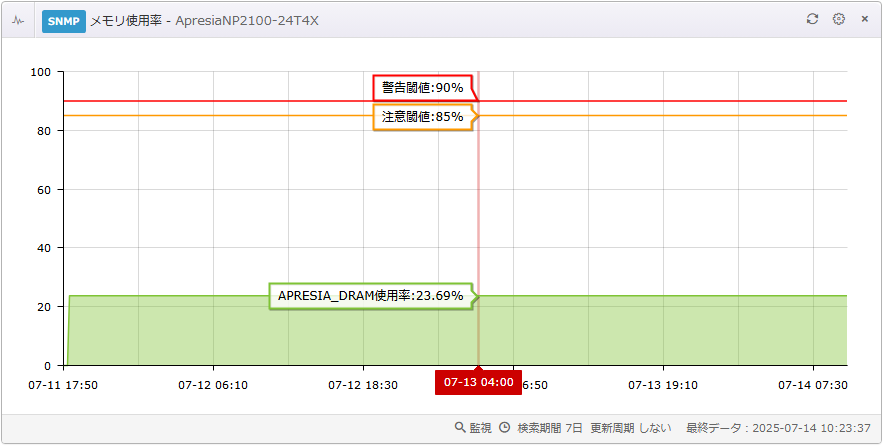

| DRAM使用率 | DRAMのメモリ容量[KB]と使用中の容量[KB]を用いて、DRAM使用率[%]として弊社の基盤にて取得可能です。 |

| 温度監視 | 測定された内部温度[℃]を示します。 |

| ファン監視 | 冷却ファンの状態を示します。 |

| 電源監視 | 電源の状態を示します。 |

SNMP-TRAP設定

SNMP-Trapを設定することで、機器内で異常が検知された際にSNMPエージェントがSNMPマネージャにトラップを通知します。

これにより、機器の問題を即座に把握することが可能になります。

APRESIA側の設定

●CLI

・SNMPトラップのグローバル設定を有効化

| 設定コマンド

# configure terminal (config)# snmp-server enable traps |

・SNMP標準トラップの送信を有効化

| 設定コマンド

# configure terminal (config)# snmp-server enable traps snmp authentication (config)# snmp-server enable traps snmp linkup (config)# snmp-server enable traps snmp linkdown (config)# snmp-server enable traps snmp coldstart (config)# snmp-server enable traps snmp warmstart |

※authenticationやlinkupなどは1つずつ指定する必要があります。複数指定して設定することはできません。

・SNMPトラップの宛先を指定

| 設定コマンド

# configure terminal (config)# snmp-server host 172.23.61.84 version 2c SecuAvail |

※今回、SNMPのバージョンは2を設定しており、コミュニティはSecuAvailとしております。

上記コマンド投入後、show running-configで以下の表示がされることを確認します。

| # BASIC

snmp-server enable traps snmp warmstart snmp-server enable traps snmp coldstart # SNMPV3 snmp-server snmp-server enable traps snmp-server group SecuAvail v1 read CommunityView notify CommunityView snmp-server group SecuAvail v2c read CommunityView notify CommunityView snmp-server community SecuAvail view CommunityView ro snmp-server host 172.23.61.84 version 2c SecuAvail port 162 snmp-server enable traps snmp authentication snmp-server enable traps snmp linkup snmp-server enable traps snmp linkdown |

LSC側の設定

LSCでの監視方法については以下の記事をご参照ください。

※SNMPバージョンは2を、SNMPコミュニティはSecuAvailを設定してください。

- 監視対象デバイスの設定 ※上記で対応済みの場合は不要です。

- SNMP-Trap監視設定と具体的な設定方法について

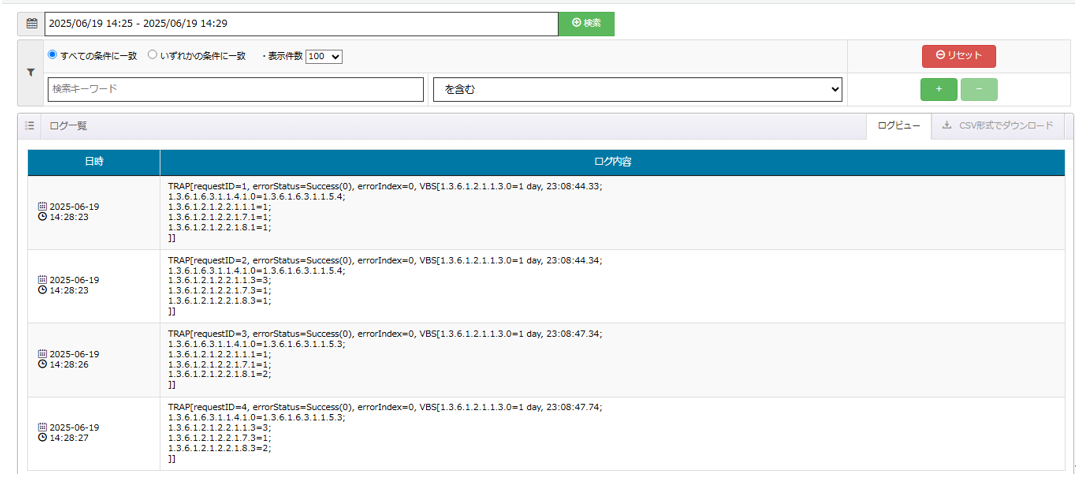

設定が完了すると、以下のように監視を行うことが出来ます。

取得例)インターフェースのリンクアップ/ダウンを検知

LSCにおけるダッシュボードについて

LSCのダッシュボードでは、監視対象デバイスに設定している監視・収集項目を視覚的に確認することが可能です。

LSCのダッシュボードの設定方法については、以下の記事をご参照ください。

設定が完了すると、以下のように監視・収集項目を可視化することが可能です。

取得例)CPU使用率

取得例)DRAM使用率

参考:設定を保存する

これまで、様々な設定項目を入れてきましたが、電源を落としたり、再起動を行ったりすると、設定した内容が消えてしまうため、各設定を入力後は保存することを推奨します。

●CLIの場合

以下コマンドを入力して保存します。

| # copy running-config startup-config |

おわりに

今回はApresiaNP2100-24T4XにおけるSyslog、SNMP、SNMP-Trapの設定方法について解説しました。

CLIでの設定を試しましたが、他社のスイッチの設定コマンドと大きな違いはないため、一度スイッチを触ったことがある方なら、容易に設定できるかと思います。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。