当記事では、LogStare CollectorでのCloudTrail管理イベントログの取得方法について記載します。

目次

更新履歴

2022/11/29 公開しました。

AWS側の設定

ログ出力設定

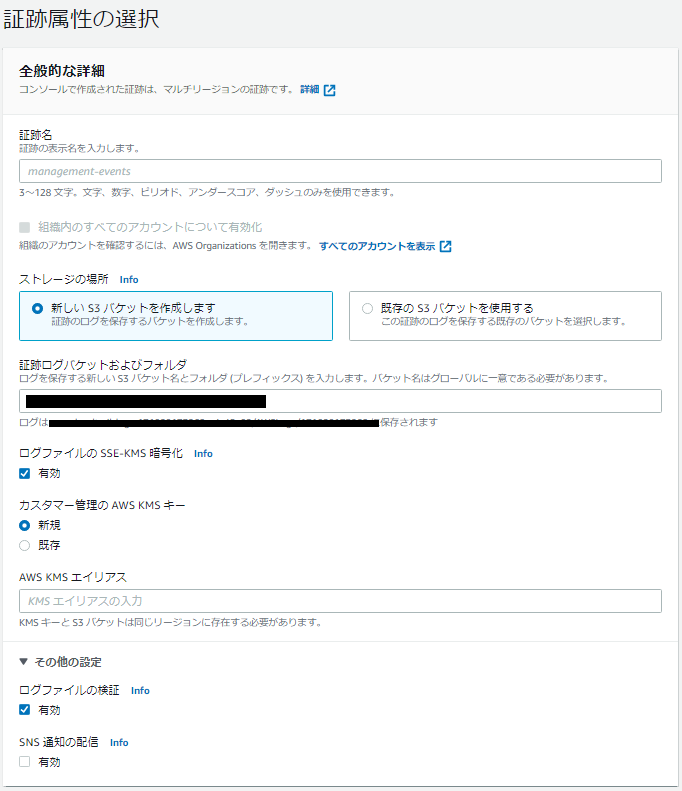

証跡属性の選択

全般的な詳細

- 証跡の設定を行います。LogStaer CollectorではオプションであるCloudWatch Logsより管理イベントログを取得するためS3側の設定は任意の設定にて問題ありません。

- 証跡名:証跡の表示名を入力してください。

- ストレージの場所 :証跡を保管するS3を設定します。「新しいS3バケットを作成します」若しくは「既存のS3バケットを使用する」のいずれかを選択してください。

- 証跡ログバケット及びフォルダ:証跡の保管先となるS3バケット名とフォルダ名を入力してください。

- ログファイルのSSE-KMS暗号化:任意の設定にて問題ございません。

- カスタマー管理のAWS KMSキー:SSE-KMS暗号化を「有効」とした場合、利用するAWS KMSキーを「新規」若しくは「既存」のいずれかより選択してください。

- ログファイルの検証:「有効」を選択するとS3バケットにログのダイジェストファイルが配信され、ログファイルの削除・変更の有無を確認できます。

- SNS通知の配信:「有効」を選択するとS3バケットにログが配信されるたびにAWS SNSに通知が配信されます。

CloudWatch Logs - オプション

- CloudWatch Logsへ管理イベントログを出力するための設定です。

- CloudWatch Logs:「有効」にチェックを入れてください。

- ロググループ:管理イベントログを出力するロググループを設定してください。新規のロググループに出力する場合は「新規」を選択して出力先名を「ロググループ名」欄に入力してください。

- IAMロール:CloudWatch Logsに出力するためのCloudTrailに適用するIAMロールを設定します。新規のIAMロールを利用する場合は「新規」を選択して「ロール名」欄に入力してください。既存のIAMロールを利用する場合は「既存」を選択してリストよりIAMロールを選択してください。

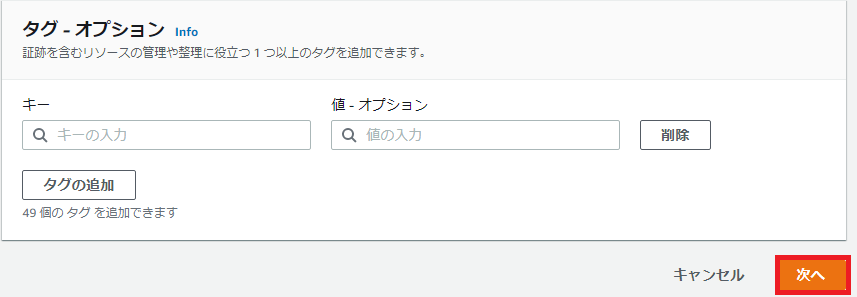

タグ - オプション

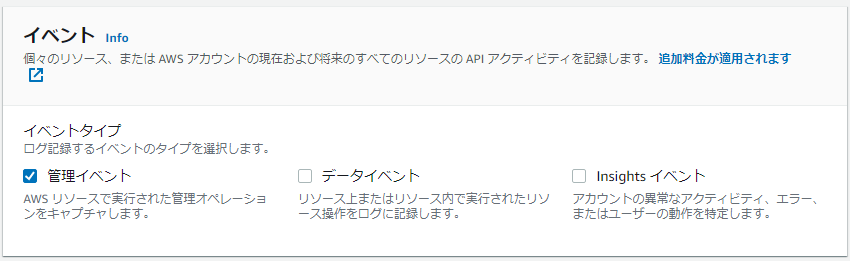

ログイベントの選択

イベント

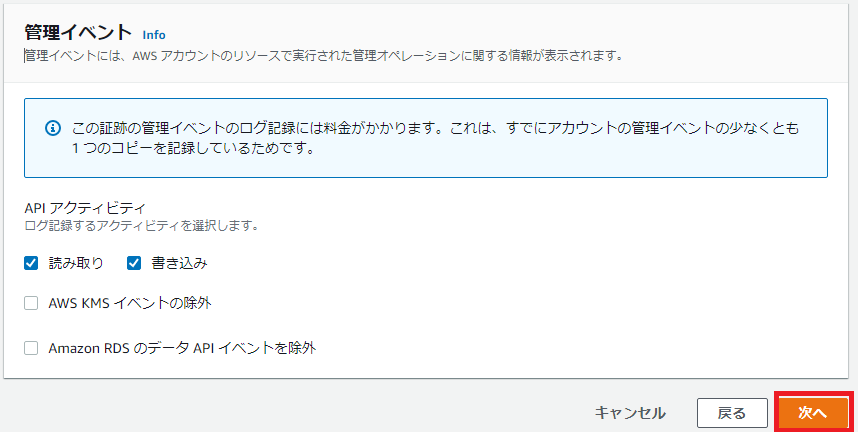

管理イベント

- ログに記録する内容を選択します。選択後、右下の「次へ」を押下します。

- APIアクティビティ:「読み取り」「書き込み」「AWS KMS イベントの除外」「Amazon RDS のでーた API イベントの除外」より選択してください。

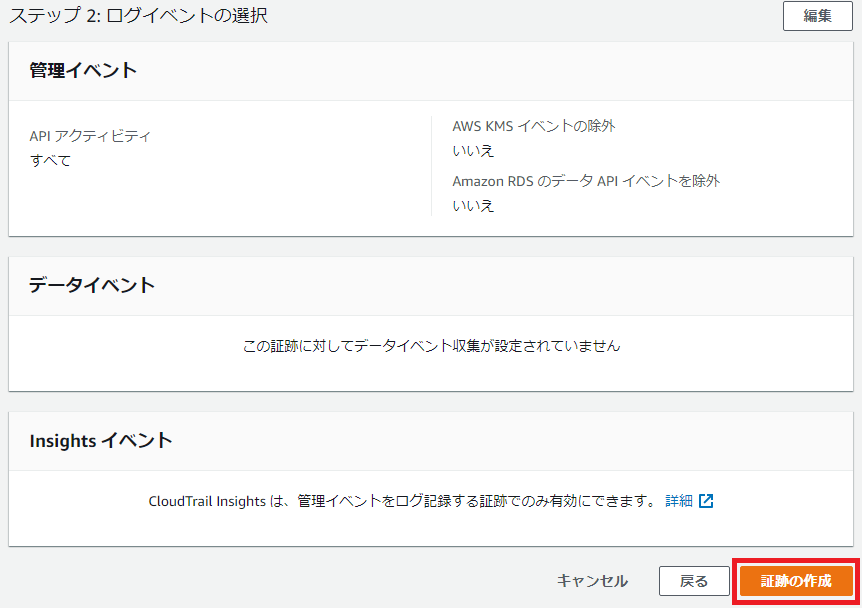

確認と作成

- 以上で設定は完了です。CloudWatch Logsにて指定したロググループでログが出力されているかご確認ください。

LogStare Collector側の設定

- CloudWatch Logs収集機能が追加されている2.3.2以降のインストーラにてLogStare Collectorをインストールします。インストール手順につきましては以下の記事を参照してください。

LogStare Collectorインストールからアンインストールまで Windows版

LogStare Collectorインストールからアンインストールまで Linux版 - aws cli v2をインストールします。インストール手順につきましては以下の記事を参照してください。

WindowsServerにaws cliバージョン2をインストールする方法について

Linux系OSにaws cliバージョン2をインストールする方法について

AmazonLinux2において、aws cliのバージョンを1から2へ変更する方法について - CloudWatch Logs収集に必要な権限を付与します。LogStare CollectorがEC2インスタンス上にあれば、必要な権限を付与したIAMロールを設定します。LogStare CollectorがEC2インスタンス以外にあれば、必要な権限が付与されたユーザを作成の上、アクセスキー・シークレットキーをaws configureにて設定します。必要な権限につきましては以下の記事を参照してください。

CloudWatch Logs収集に必要な権限について - LogStare Collectorを起動後、CloudWatch Logs収集を設定します。設定方法につきましては以下の記事を参照してください。

CloudWatch Logs収集の設定

取得したログについて

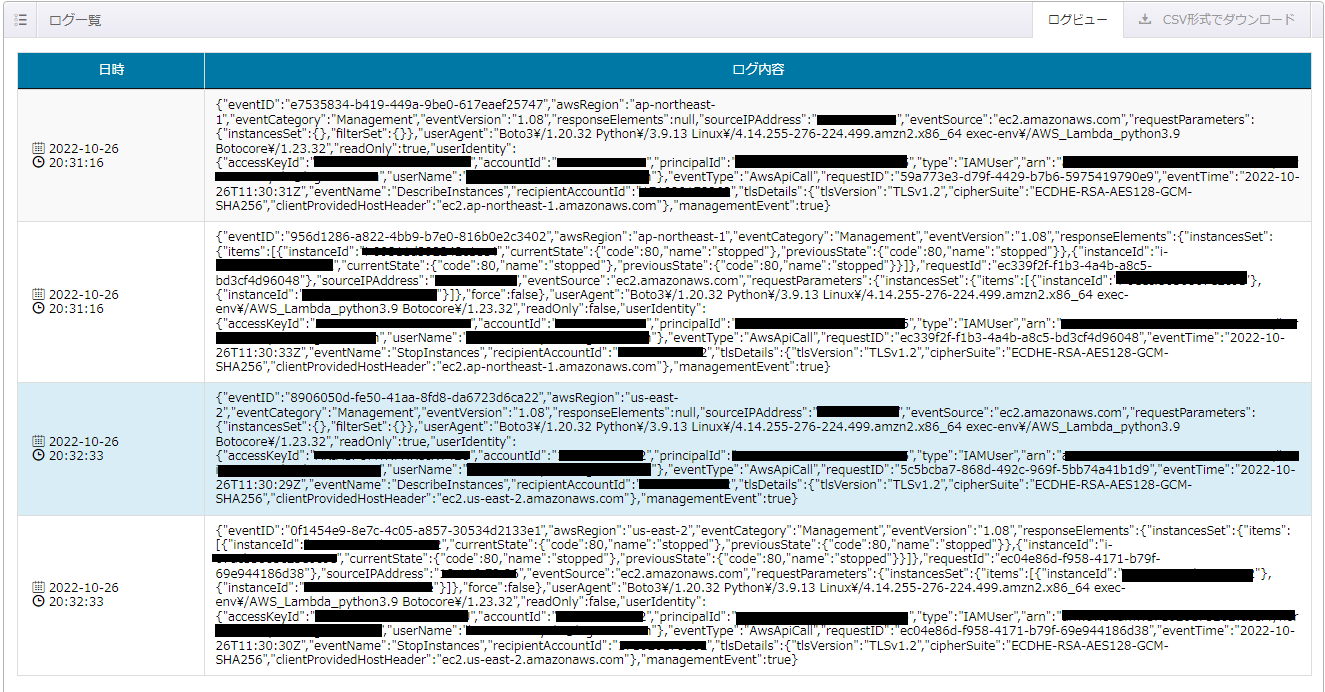

- 取得したログは「検索・ダウンロード」にて確認することができます。「検索・ダウンロード」につきましては以下の記事を参照してください。

LogStare Collector における検索・ダウンロード画面について - 以下はLogStare Collector上で取得したCloudTrailの管理イベントログです。

ログレポート

CloudTraiの管理イベントログレポートをLogStare Reporter または LogStare Quintにて生成することができます。以下に作成例をまとめています。

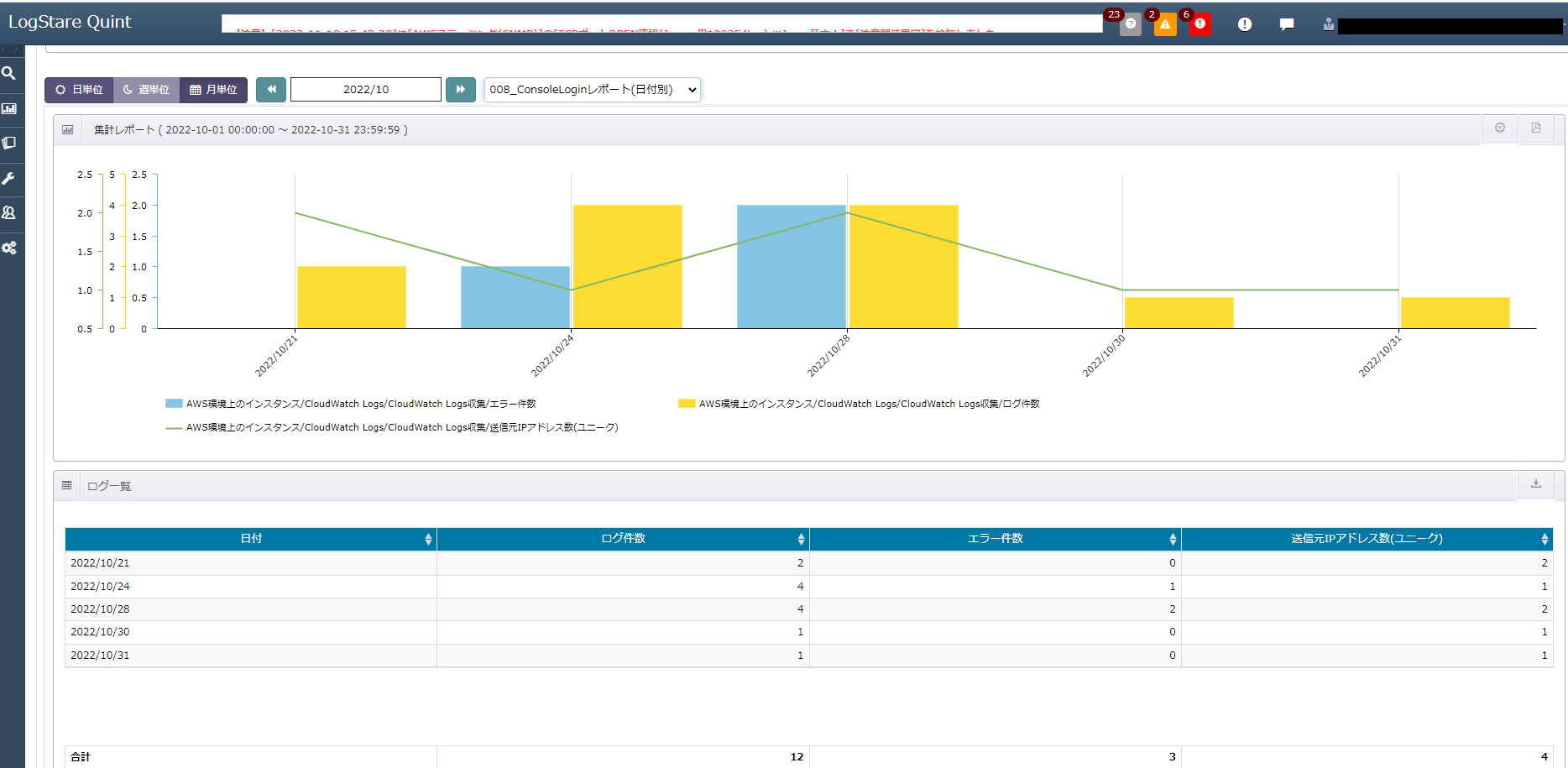

ConsoleLoginレポート

ConsoleLogin履歴を集計したレポートです。日付別以外に時間帯別、ユーザ別でのレポートも提供できます。ConsoleLoginイベントの件数やエラーの集計結果を確認することで、AWSアカウントの利用状況や異常なログイン活動を確認することができます。

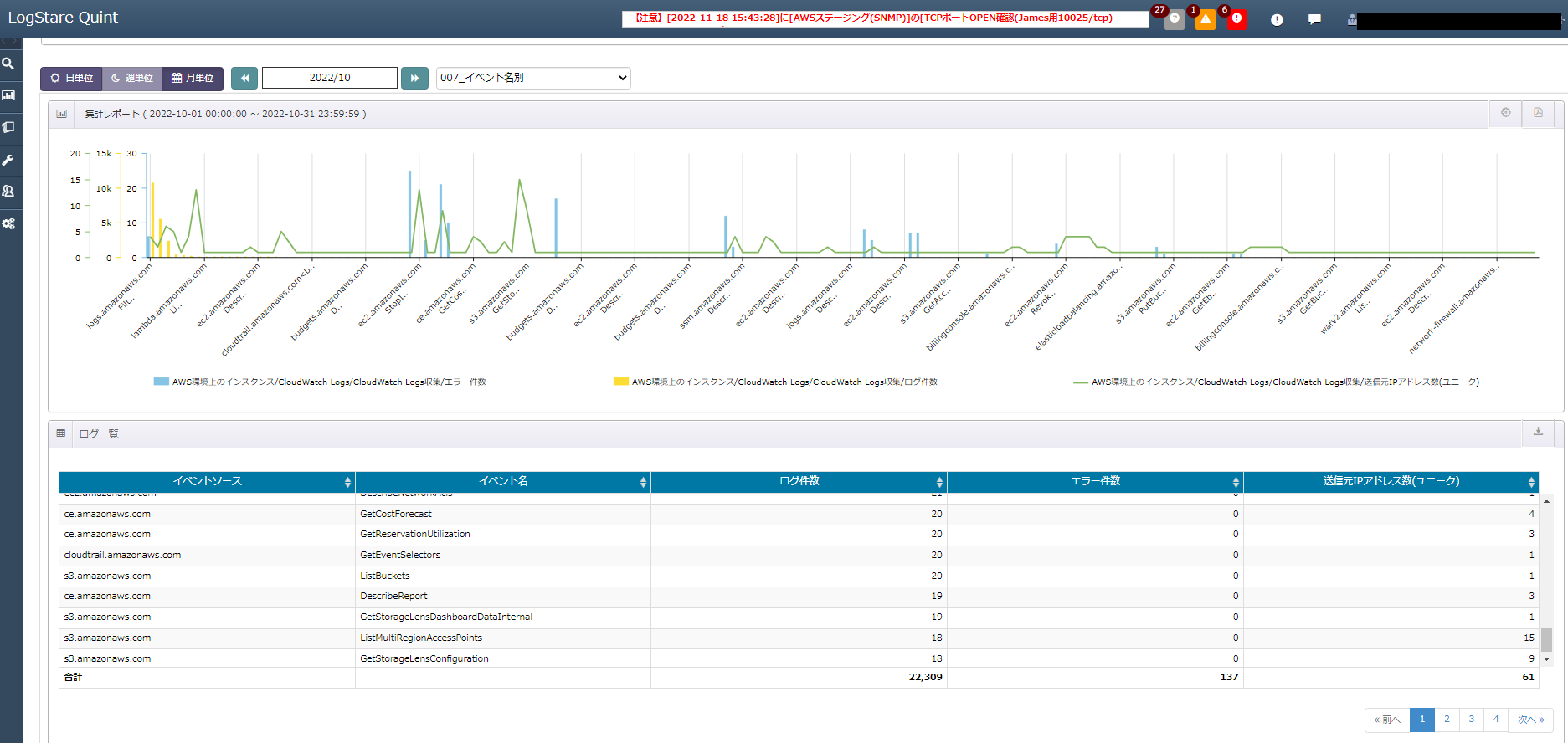

イベント名別レポート

期間内に発生したイベントをイベント名(eventname)で集計したレポートです。期間内において、利用が想定されていないサービスの確認に利用できます。

LogStare Reporterは、Collectorが収集したログデータのレポート作成や、監視データとの相関分析、高度な複合条件によるアラート通知などを行なうSaaS型のログ分析システムです。詳細については下記よりお問い合わせください。

お問い合わせ | AI予測・システム監視・ログ管理を統合したセキュリティ・プラットフォーム LogStare(ログステア)

以上でLogStare CollectorでのCloudTraiの管理イベントログの取得方法とログレポートについての説明は終了です。

記載されている会社名、システム名、製品名は一般に各社の登録商標または商標です。

当社製品以外のサードパーティ製品の設定内容につきましては、弊社サポート対象外となります。