SecuAvail NEWS(Vol.1 2014年11月号)

セキュリティベンダーの提案?に乗っかってはいけない!

セキュリティレポート解説!

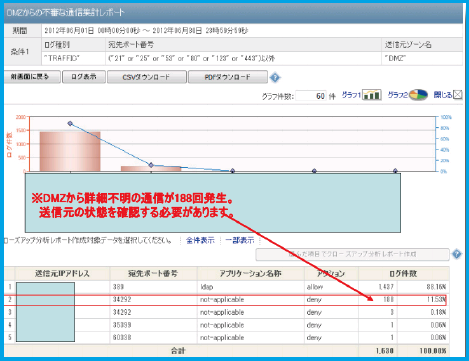

DMZ上のサーバから発信されるサービスの通信を解析することにより、乗っ取られた可能性のあるサーバを検知することができます。

DMZは本来、外部からのアクセスもしくは内部から外部へ向かうサービスを扱うゾーンであり、DMZから外部への直接のアクセスは、プロキシサーバからのhttp/https/ftpやdns/smtp/ntpを除きほとんど発生しません。もし、上記以外の通信が発生している場合には、サーバが不正に利用されている、もしくは乗っ取られた可能性があります。(ウイルス、マルウェア、bot感染の疑い)

※運用のためにssh等のサービスを許可している場合も見受けられますが、公開サーバのサービス以外は宛先を限定する、もしくはサービスそのものをブロックすべきです。

DMZからの不審な通信集計レポート

ウイルス、マルウェア、bot感染による情報漏洩、データ破壊、サーバ障害

公開サーバの設定や整備の不備

解析の結果、1件も検知がない状態が安全の基準といえます。

検知されない安全な状態を維持するには、公開サーバのOS、ミドルウェア、アプリケーションのパッチ、バージョン管理を行うとともに、IPS、AntiVirusのプログラムも最新の状態にしておきましょう!