SecuAvail NEWS(Vol.11 2017.7)

次世代ファイアウォールの膨大なログを使いこなす!

導入事例/株式会社大阪チタニウムテクノロジーズ さま

日本で初めてスポンジチタンの工業化に成功した、株式会社大阪チタニウムテクノロジーズさま(以下、同社)。高純度・高品質の素材供給を通じ、世界の航空宇宙産業やエレクトロニクス産業などを支えています。それだけに、同社の業務を支えるネットワークシステムに万一の事態が起これば影響は広範囲に及びかねず、セキュリティの維持強化は”永遠の課題”。そこで選ばれたのが、セキュアヴェイルのネットワーク運用監視サービス「NetStare®」でした。

次世代型ファイアウォールで質・量ともに増えるログに対処し切れるか?

機器の設定を適切なタイミングで変えていけるか?

定期的なログ解析レポートで、多忙なご担当さまをサポート。

脆弱性検査や設定変更提案を通じ、セキュリティのレベルアップサイクルを構築。

同社で動いているサーバは、インフラ、業務系を含め約130台。

その多くが兵庫県尼崎市の本社にあり、ファイアウォール経由でインターネットに接続されています。

「以前はセキュリティについては、侵入防御を基本とする考え方でした」と語るのは、同社システム部長の三角龍平さん。

システム部長

システム部長 システム部

システム部「考え方が変わったのは、2015年の日本年金機構の情報漏えい事件から。危機感を抱いて調べているうちに、海外には強力な(ハッキング)グループがいることが分かってきました」(三角さん)。

海外のハッキンググループの中には、企業の先端技術情報などを集中的に狙うグループがあり、素材系ハイテク企業として国内外から知られる同社も標的とされる恐れがあります。

「巧妙化する昨今の標的型メール攻撃を見ていると、攻撃を100%防ぐのは困難ではないか、と思えてきました。そこで侵入防御に加え、( 侵入したマルウェアなどが社内から発する)不正通信検知に重きを置かねば、と思うようになったんです」(三角さん)。

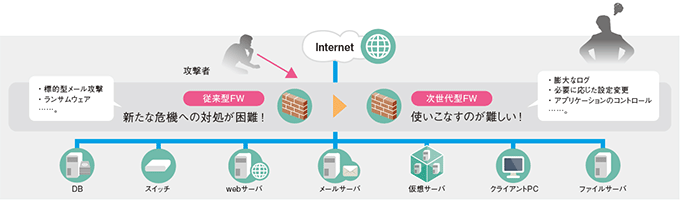

部内での協議の結果、「新しいタイプのファイアウォール装置を使い、通信の中身を分析し、攻撃の兆候を捉えよう」(三角さん)という方針が決まりましたが、そこには問題が。アプリケーション制御機能などを搭載した次世代型ファイアウォールは、ログが量・質ともに複雑化するのです。

「一日のログの量は、次世代型は旧型の3~5 倍。1日100MB級だったのが、1GB以上になります。質的にも、従来のIPアドレスやポート番号でのブロックログからIPS(侵入防止システム)機能のログなど複雑なものに。従来よりも専門的な知識が必要になり、マンパワー的にも量を追い切れないところがあります」(同社システム部システムグループ 若林健太郎さん)。加えて「機器の設定も、一度やれば終わりではありません。その時々の攻撃側に合わせて設定を変えねばならず、現場にとってはかなりの負荷です。一方で設定変更のタイミングを間違えれば、脅威に対し後手に回りかねない」(三角さん)。

このほか、技術レベル、サービス内容、緊急時の即応性、将来的なサービス拡張性、価格と、検討すべきポイントは多岐に亘ります。悩んだ末、三角さんや若林さんが最後に選んだのが、セキュアヴェイルの「NetStare®」でした。

「『NetStare®』を選んだ理由のうち大きかったのは、ログ解析のレポートを適宜出してもらえること。的を射た内容で分かりやすく、社内の報告資料としても役立っています」と若林さん。三角さんは「ログ解析に加え、24時間365日の保守。さらに、何かあった時の緊急電話連絡。当社の今の体制では出来ないので、これがマストでした。全体的な総合力と、価格のリーズナブルさが最終的に決め手となりました」と語ります。

導入後の感想については、「次世代ファイアウォールに対する問い合わせ対応や、当社が実現したいことを踏まえての設定提案などのサービスには満足しています。ログ解析についても、『NetStare®』導入前の過去ログまで解析してしっかりしたレポートを出してくれた※。その結論が『特に問題なし、安心です』ということでホッとしました。今後も、定期的なレポートに期待しています」(若林さん)。

また、「脆弱性検査をやって頂き、設定も変更対応してもらい、ブラックリストの追加も。タイムリーなレベルアップサイクルが非常に良いですね。また、過去ログの解析でいくつかの脆弱性が見つかり『こういう攻撃リスクがあります』というコメントを頂いたことが、それを放っておいて良いのか、部内で議論するきっかけとなりました。その後のレポートも、部下に対策を考えさせる良い契機になっています」(三角さん)。

しかしセキュリティは、次世代機器を使いこなして終わり、ではありません。

同社のセキュリティの将来像について三角さんは「我々も経済産業省の『サイバーセキュリティ経営ガイドライン』に沿って社内に『CSIRT※1』を置くとともに、『SOC※2』によるログ分析や対応を実施したいと思っています。ただ、SOCは高度な技術を持っていないとなかなか難しい。優れた外部組織に委託したいと考えています」と語ります。

「製造業においては、セキュリティの専門家は育てるのに時間も掛かります。外部との協業を上手に活用していきたいですね」( 三角さん)。そして、セキュアヴェイルに今後期待することを伺うと、「SOCの知見を持った方による監視やインシデント対応をやって頂ければ」と、嬉しいお言葉を頂きました。

※1 CSIRT:セキュリティ事故の発生を前提として企業内に設置される対応チーム。発生時には“消防団”として事故対応に当たる。

※2 SOC:「セキュリティオペレーションセンター」の略称。24時間体制でネットワークインフラを監視し、サイバー攻撃の発見や分析、対応策の立案を担う。