SecuAvail NEWS(Vol.8 2015年9・10月号)

意外な落とし穴!?UTM流行期におけるProxyの存在

特集!

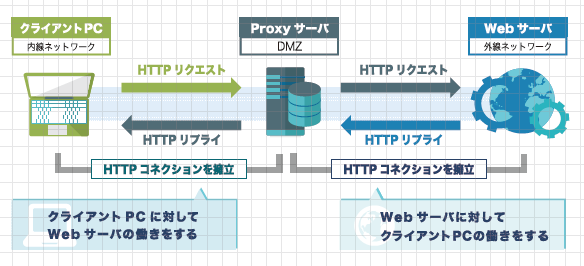

Proxyサーバを一言でいうと、『クライアントPCの代理としてインターネット接続を行うサーバ」である。ここでのProxyサーバは、HTTPトラフィックを対象としたWeb(HTTP)プロキシを指す。

一般的にはDMZに配置し、図のような通信を行う。(下図参照)

企業がProxyサーバを導入する目的・メリットは大別すると以下の3つが挙げられる。

WebサーバにはクライアントPCではなく、Proxyサーバがアクセスすることになるため、クライアントPCの固有情報(IPアドレス、OS、ブラウザなど)が漏れることなくWebページを閲覧することができるため、情報漏えい防止の1つの手段となる。

内部から外部へのHTTP通信が全てProxyサーバを通過する設定にすることで、無許可端末の通信制御や業務外のサイトアクセスの禁止ができる。

Proxyサーバは過去にWebサーバから受信したWebページの情報を自身のHDDなどに一時的に記録するため、再アクセス時にはProxyサーバのキャッシュ情報を素早く送り返し、Web通信の高速化を実現させる。

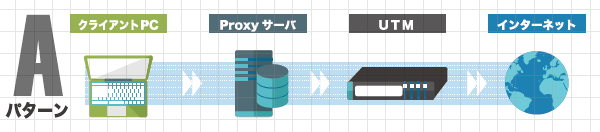

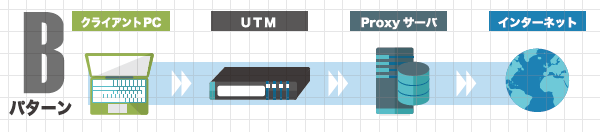

UTMの設置場所により取得可能なログは異なる。実環境では、下図2種の構成がほとんどであろう。

Aは、Proxyサーバとインターネットの間にUTMを設置する構成。ログから宛先はわかるが送信元は全てProxyサーバからの通信として認識される。一方、BはクライアントとProxyサーバの間にUTMを設置する構成。この構成のログからは、送信元のクライアントlPはわかるが、反対に全てProxyサーバ宛ての通信と認識されることになる。

つまりAB共に、クライアントがどのようなWebサイトにアクセスしたかを把握するためにはUTMログ+αの情報が必要になる。これは実運用を考えた場合、非常に厄介である。何かおこると、UTMとProxyサーバのログをおよその時間やクライアン卜情報から突合する必要がある。

UTMのログはFWやIPS、AV等多くの機能を使っておりその量は膨大である。Proxyサーバの場合、例えばYahoo Japanのページへのアクセス時に出力されるログはページ上に表示される広告等へもセッションが張られログ出力されるため目的のログを調査・分析する工数は膨大なものになり運用設計を熟考する必要がある。

『Proxyサーバが存在する環境へのUTM導入における悩み所』で記載したように、UTM導入の検討対象となっている既存環境にProxyサーバが存在している場合には、「Proxyサーバをどうするか?」検討の初期段階で関係各位に認識させて具体的な設計や提案を受けることがスムーズな導入に繋がる。

既設Proxyサーバに対する方針としては、大別すると以下の2つが挙げられる。

Proxyサーバが担っている役割がUTMでも実現可能な環境

(例)HTTPプロキシやFTPプロキシ、Webフィルタリング機能など。

単純なHTTPプロキシやFTPプロキシとしての利用以外に、Webフィルタリングやウイルスチェックの機能も利用しているProxyサーバを撤去するには、これらの付加機能をUTMにコンバートすることが必須となる。

UTM製品毎に、Webフィルタリングのカテゴリ分類やウイルスチェックの仕組みは異なるため、ヒアリング形式で導入ベンダーとクライアント間の齟齬が生じないように進めることを推奨する。

また、導入ベンダー側がUTMの情報を提供するだけではなく、Proxyサーバ側の現行情報をクライアントから早期に提供してもらうように働きかけることも重要である。

Proxyサーバが担っている役割がUTMでは実現不可な環境

(例)外部サーバのコンテンツキャッシュ、ドメインユーザ単位でのアクセスログなど。

新しく機器を導入する際には、パラメータ設計や導入・移設など「設置・稼動までの工程」にどうしても意識が傾く。しかしながら、方針2ではUTMとProxyサーバが共存する形となるため、「インシデント発生時のログ調査フロー」等、導入後の運用方針にも目を光らせる必要がある。

なお、UTMとProxyサーバの両方でセキュリテイ機能を併用するような構成となる場合には、「どちらの機器のセキュリティ機能が先に働くか?」を導入前の時点で整理しておくと導入効果を最大限に活かすことになる。

上記2案に関しては、導入後の運用負荷や物理障害ポイント数の観点から、基本的には[方針1]が推奨となる。

今号の特集では、「UTM」と「Proxyサーバ」を焦点とし、UTM導入における本質的な理解の1つとして「導入対象のネットワーク環境について熟慮すること」が挙げられる。

上記ポイントは、UTMに限らずインフラ構築では基本中の基本であることは承知の上だが、UTMは多機能であるがゆえに導入によってProxyサーバ以外の様々な機器に対しても相性や機能競合が生じるリスクはやはり念頭に置いておくべきである。『一利あれば一害あり』